前言

https://ithelp.ithome.com.tw/articles/10214090

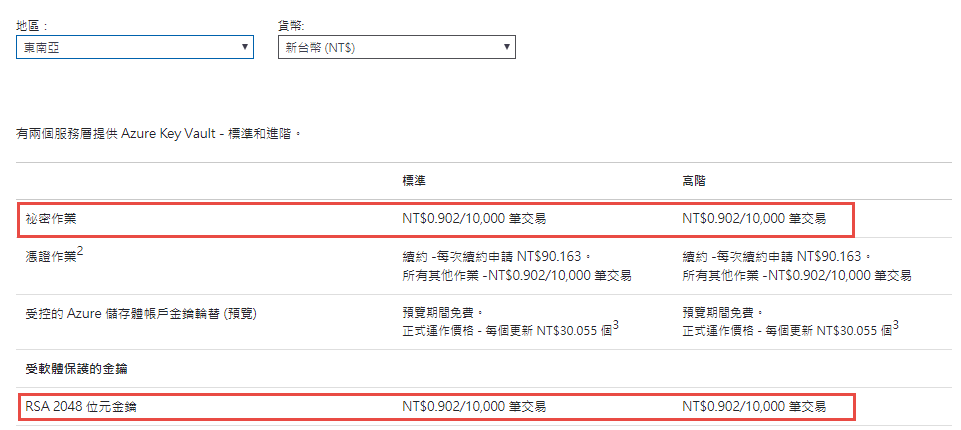

成本評估

Disk Encryption 依下列定價面向計費:

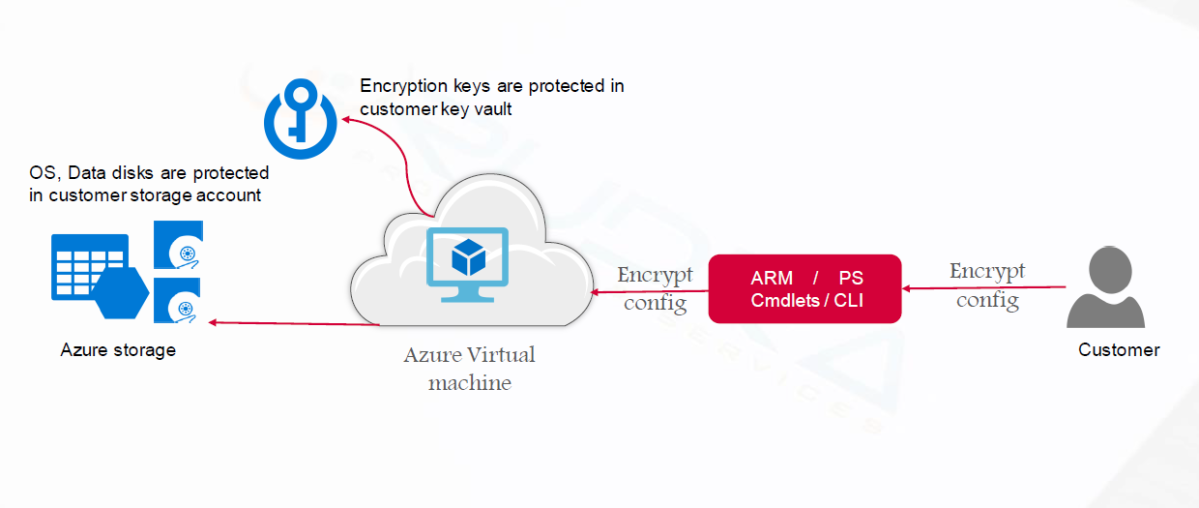

服務架構

前置作業

- Azure VM (Windows為例)

- Azure KeyVault is ready.

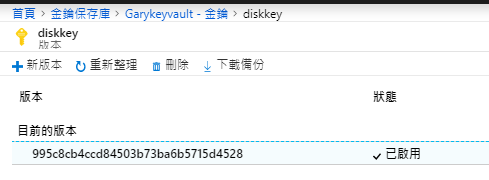

簡易實測環境

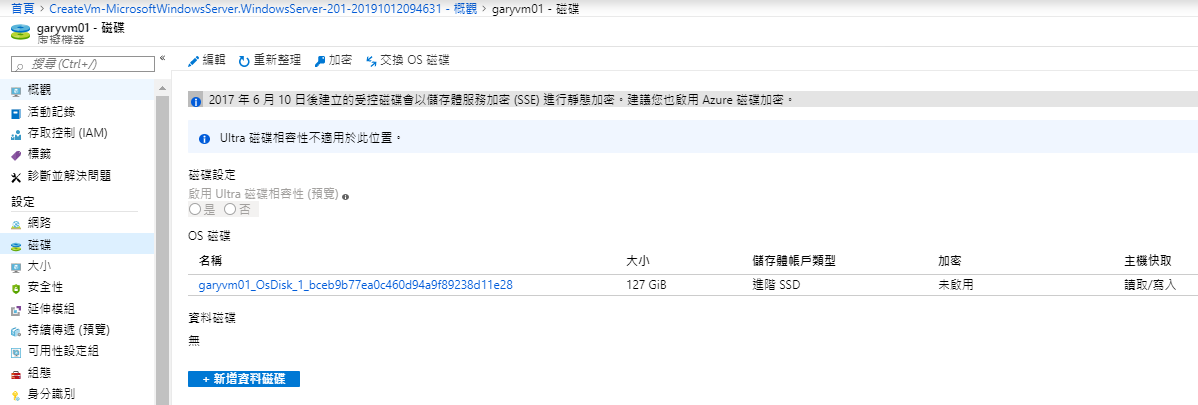

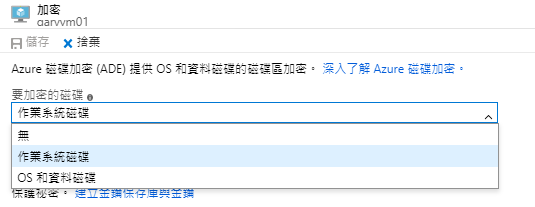

圖1. 此VM磁碟目前尚未加密狀態

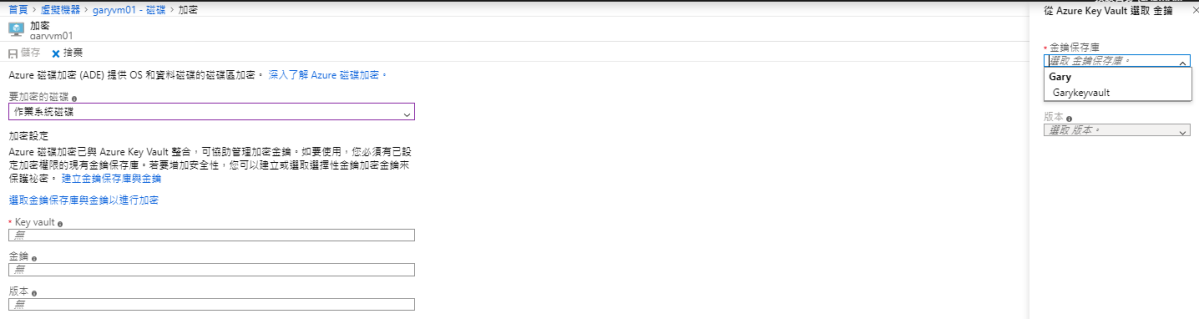

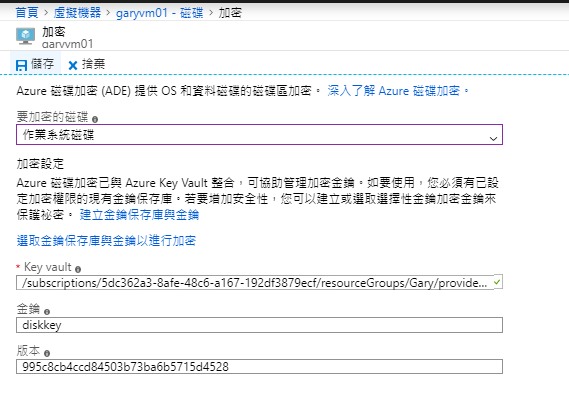

圖2. 因為我只有作業系統,如果有資料碟請自行斟酌

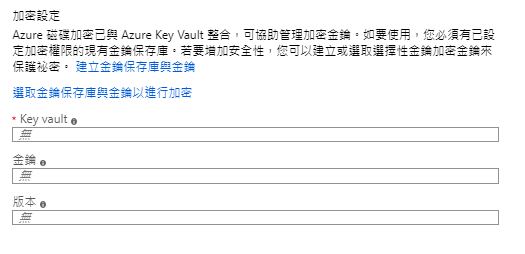

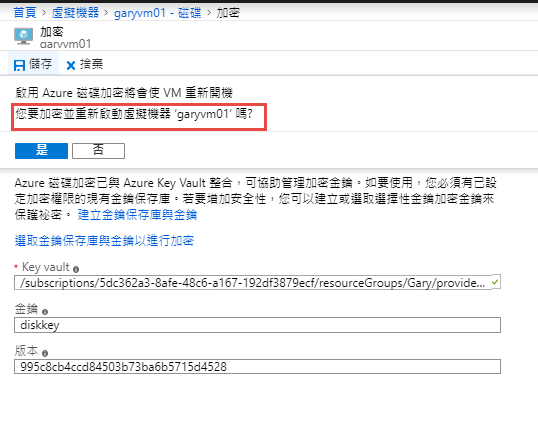

圖3. 選擇金鑰但因為目前還沒有…….

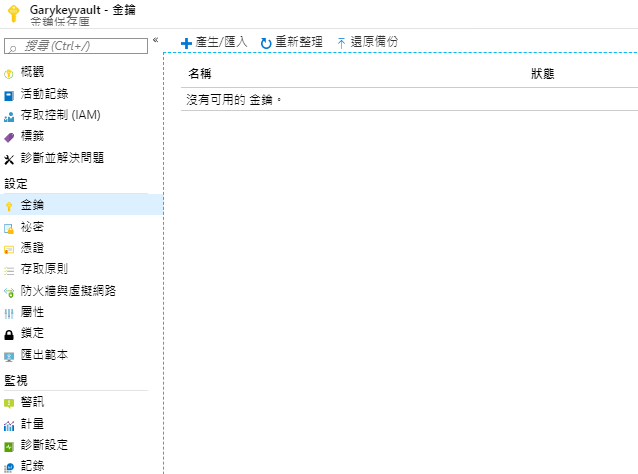

圖4. 回到Keyvault在金鑰的地方新建Key

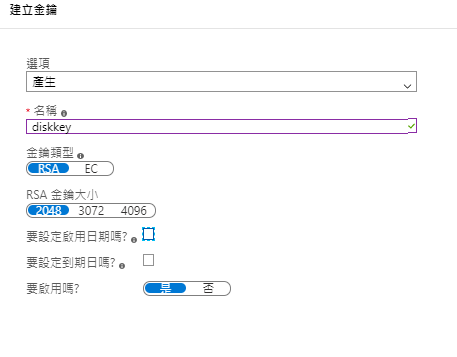

圖5. 產生一組Key自訂名稱以及金鑰加密大小層級

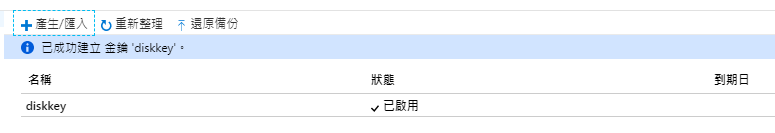

圖6. 建立完成

圖7. 也自動產生金鑰版本

圖8. 回到VM磁碟加密介面就可以選到剛剛建立的保存庫了

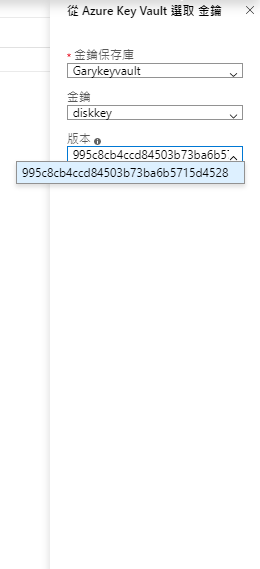

圖9. 包含剛剛的Key以及版本都是用下拉選單方式進行

圖10. 加密設定資訊產生後儲存

圖11. 加密完成會需要重新開機才能套用

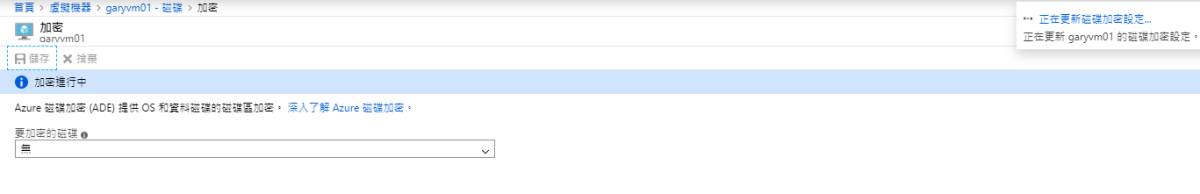

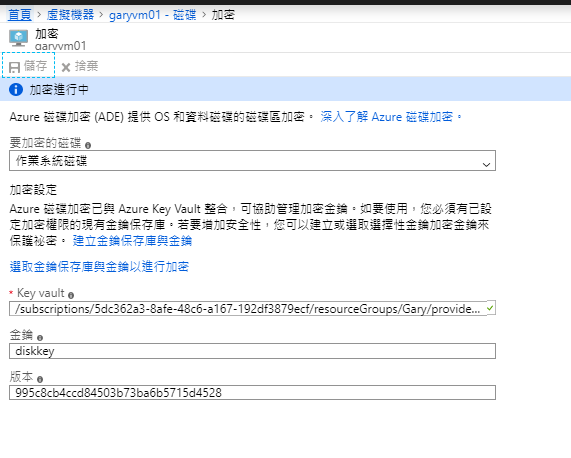

圖12. 加密中

圖13. 磁碟處也顯示正在更新中

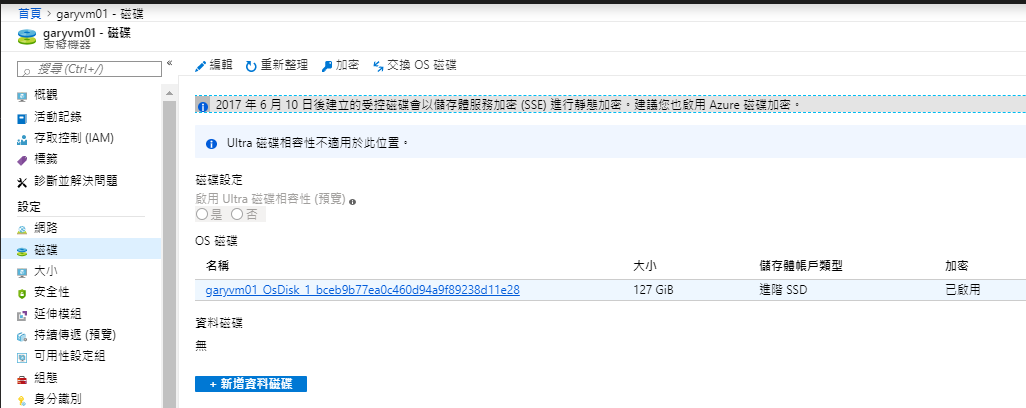

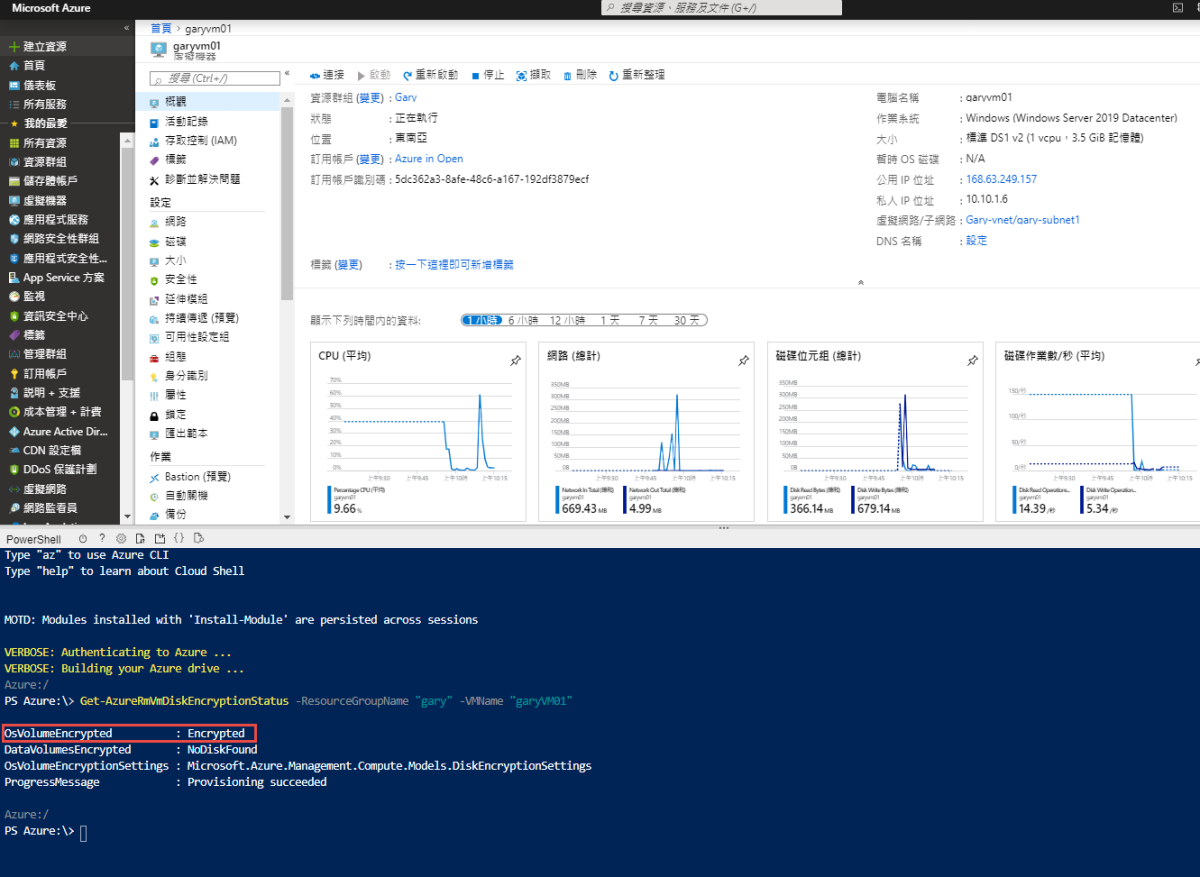

圖14. 完成後可以看到原本加密狀態從無變成已加密

圖15. 也同時透過Powershell驗證確實加密無誤

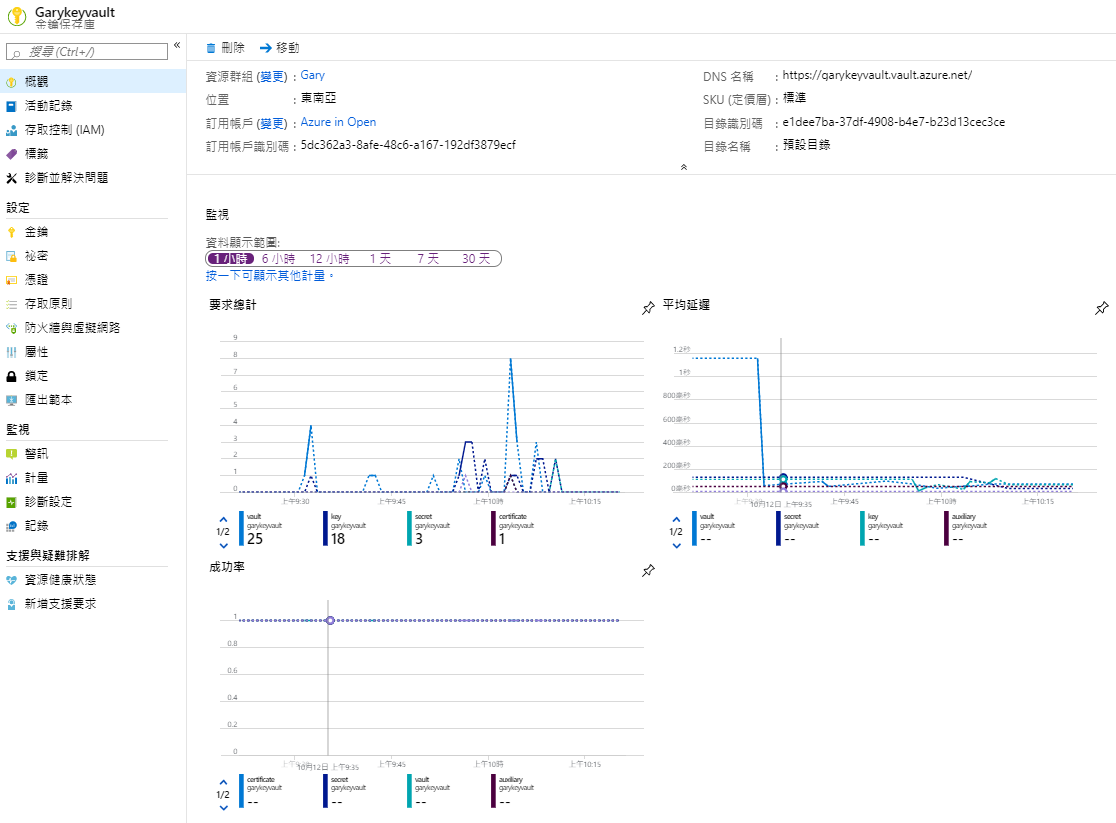

圖16. 從Keyvault監視上也看到的要求存取,成功率與延遲間的數據紀錄顯示表示有再開始作動

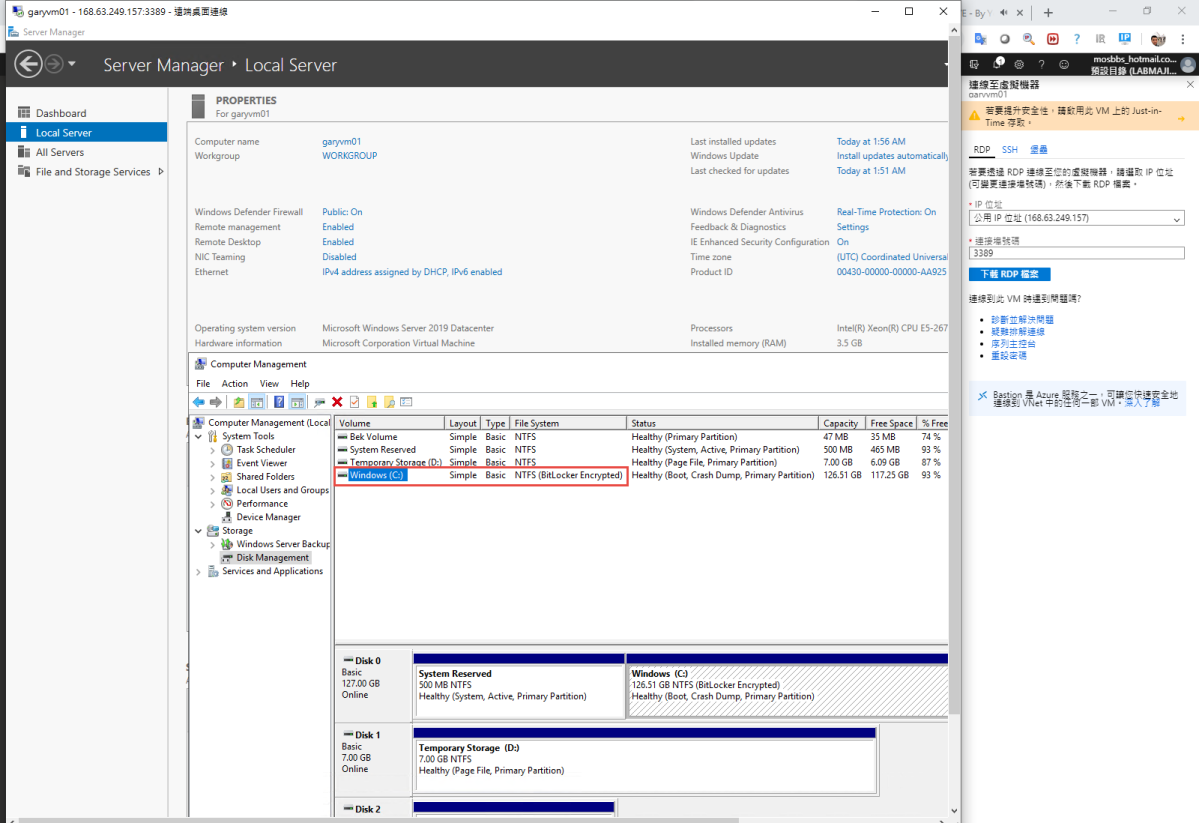

圖17. 遠端連線進去的確磁碟是被Bitlocker整合加密

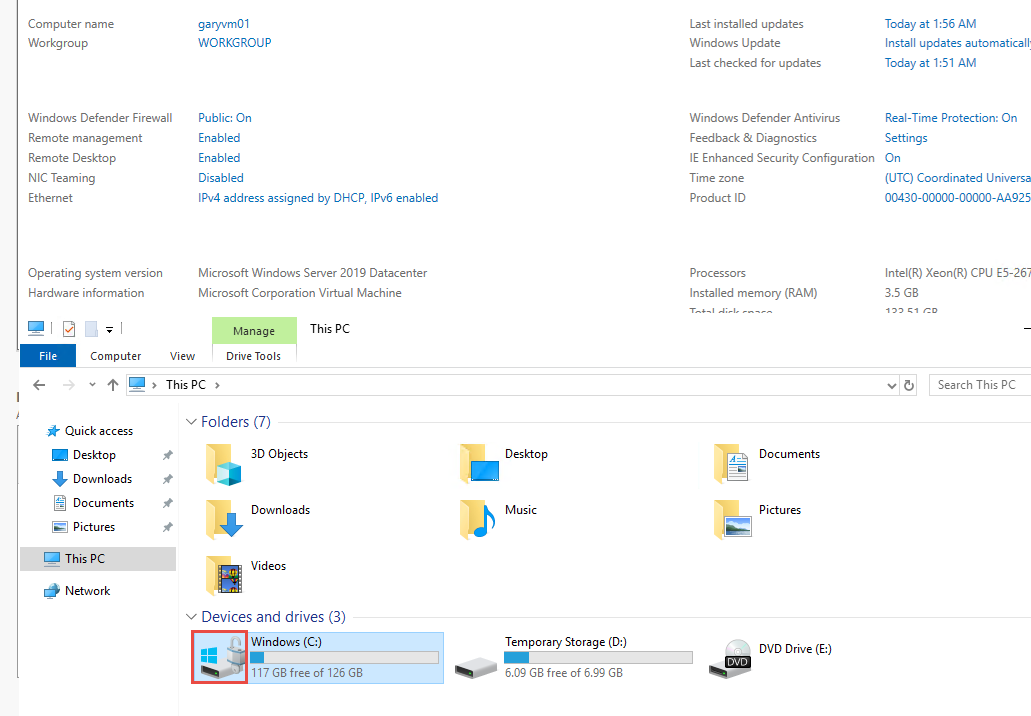

圖18. C槽也有加密鎖頭圖示

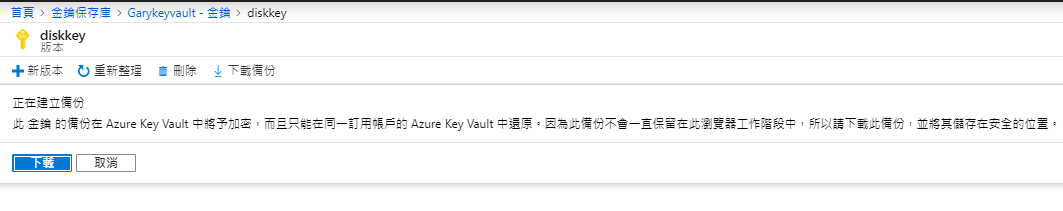

圖19. 金鑰可以先備一份出來也提示只能還原原本的保存庫(同訂閱不同保存庫倒是有機會可以試試….)

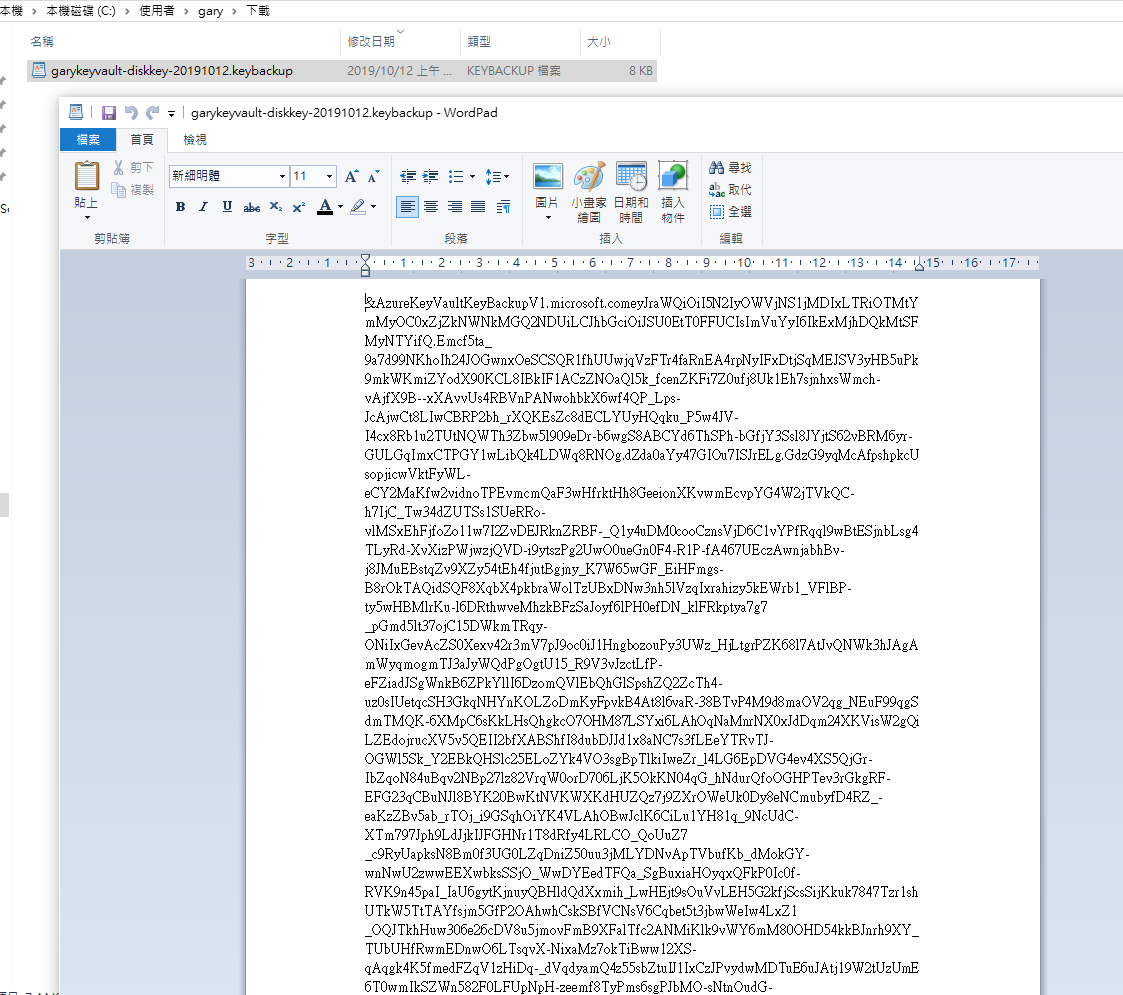

圖20. 好奇開啟Key裡面都是一堆加密後的雜湊

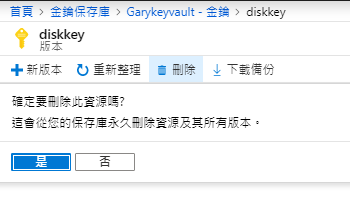

圖21. 來試試把Key移除當作模擬誤刪遺失

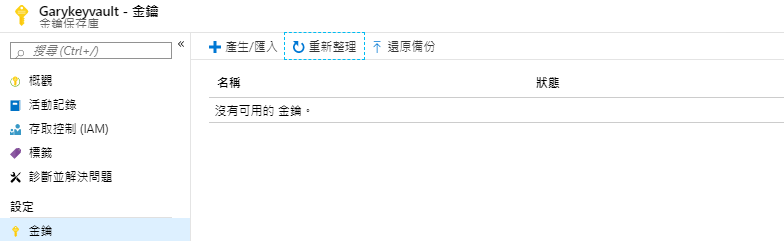

圖22. 移除完成已空

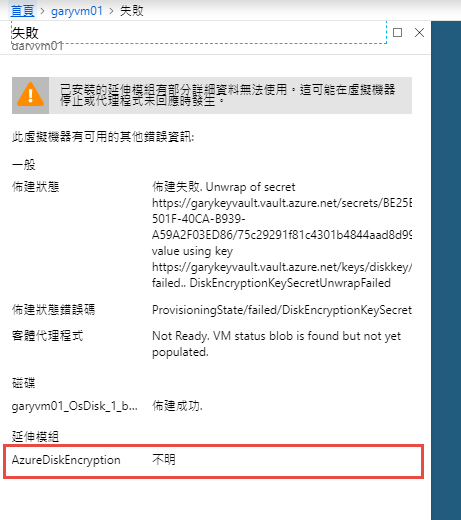

圖23. 將機器停止再開機(實驗過如果直接重開機是沒有影響的)果然失敗

圖24. 的確是因為找不到Key導致

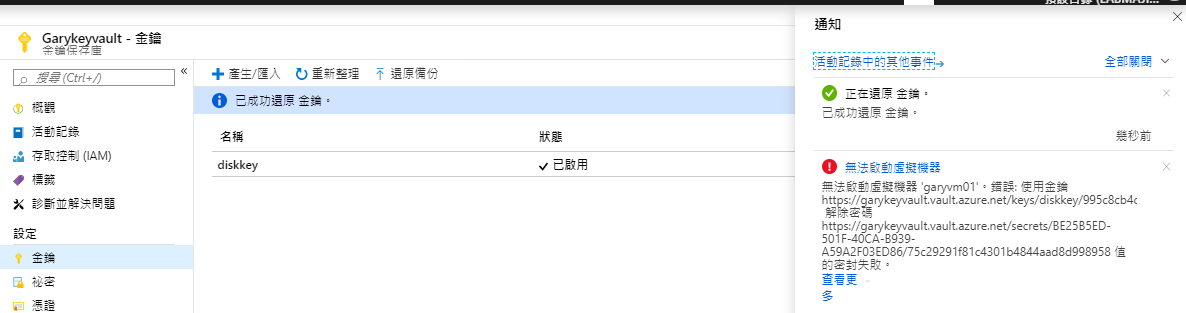

圖25. 還原剛剛下載備份出來的Key

圖26. 在開機一次在正更新磁碟中

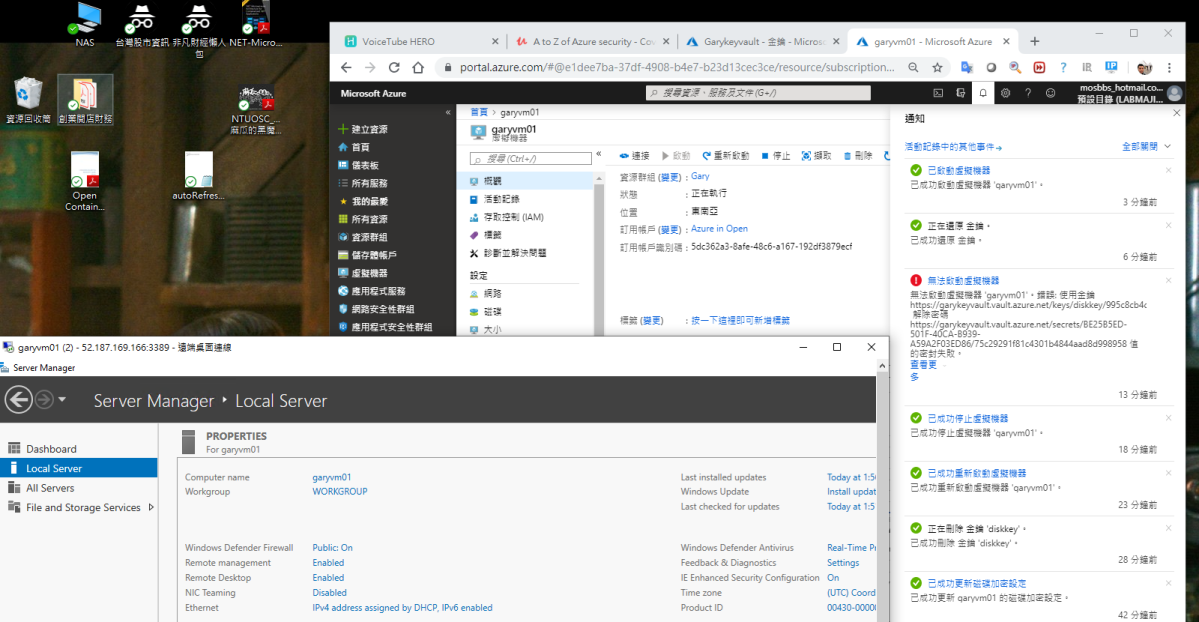

圖27. 沒問題了!已經能夠在正常連線

圖28. 如果不要加密選擇無在關機重開就可以喽!