前言

https://ithelp.ithome.com.tw/articles/10214094

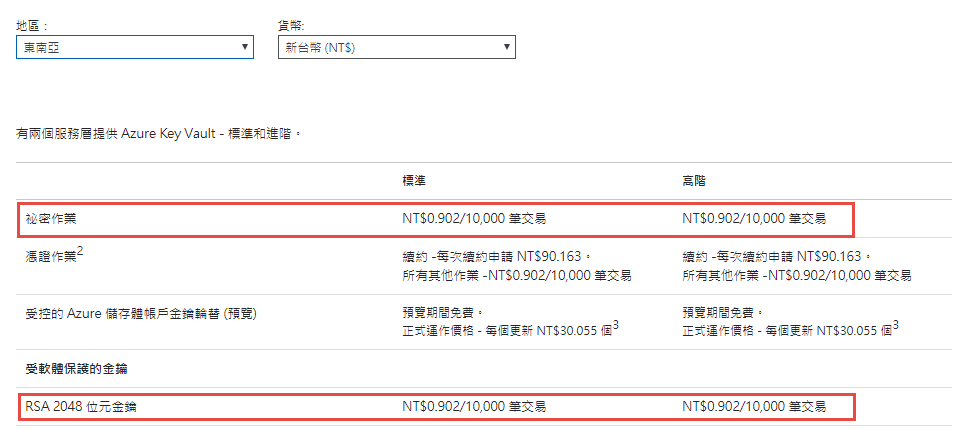

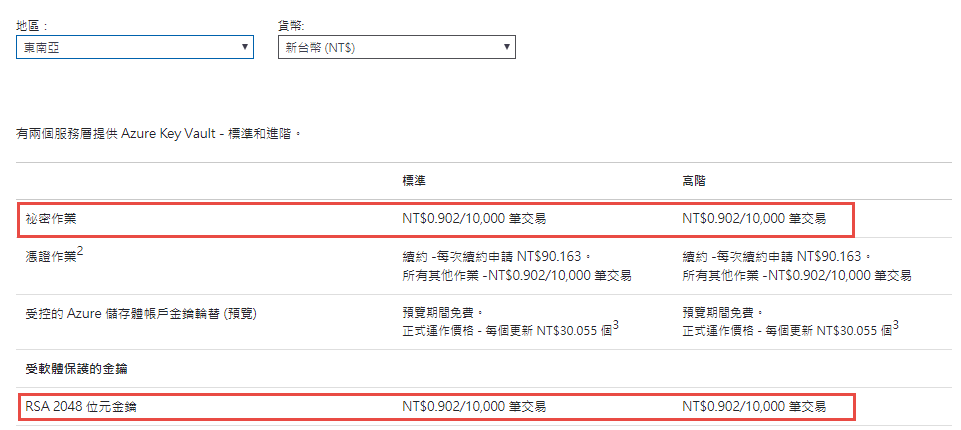

成本評估

Azure Key Vault 依下列定價面向計費:

- 左邊:標準

- 右邊:高階

| 祕密作業 | NT$0.902/10,000 筆交易 | NT$0.902/10,000 筆交易 | ||||||||

| 憑證作業2 | 續約 -每次續約申請 NT$90.163。 所有其他作業 –NT$0.902/10,000 筆交易 |

續約 -每次續約申請 NT$90.163。 所有其他作業 –NT$0.902/10,000 筆交易 |

||||||||

| 受控的 Azure 儲存體帳戶金鑰輪替 (預覽) | 預覽期間免費。 正式運作價格 – 每個更新 NT$30.055 個3 |

預覽期間免費。 正式運作價格 – 每個更新 NT$30.055 個3 |

||||||||

| 受軟體保護的金鑰 | ||||||||||

| RSA 2048 位元金鑰 | NT$0.902/10,000 筆交易 | NT$0.902/10,000 筆交易 | ||||||||

| 進階金鑰類型 –

RSA 3072 位元、RSA 4096 位元及橢圓曲線密碼編譯 (ECC) 金鑰 |

NT$4.509/10,000 筆交易 | NT$4.509/10,000 筆交易 | ||||||||

| 受 HSM 保護的金鑰 | ||||||||||

| RSA 2048 位元金鑰 | N/A | 每月每個金鑰 NT$30.0551 + NT$0.902/10,000 筆交易 | ||||||||

| 進階金鑰類型1 –

RSA 3072 位元、RSA 4096 位元及橢圓曲線密碼編譯 (ECC) 金鑰 |

N/A |

+ NT$4.509/10,000 筆交易 |

1只有使用中的 HSM 保護金鑰 (在頭 30 天內使用) 會收費,而 HSM 保護金鑰的每個版本分別計為一份金鑰。請參閱下方的常見問題集,以取得詳細資料。2018 年 11 月 1 號將開始計費。

2Key Vault 不會核發憑證或轉售 CA 的憑證。Key Vault 可簡化並自動執行您向公開 CA 購買憑證時的一些作業,例如註冊或續約。

3儲存體帳戶金鑰會在 Key Vault 中儲存為「祕密」,因此對這些金鑰執行的任何作業 (包括續約) 均適用作業費用 (請參閱上方 [祕密作業] 列)。如需如何定義作業的詳細資料,請參閱下方常見問題集。

Azure Key Vault Q&A

我可在 Key Vault 中儲存什麼?

- HSM 中匯入或產生金鑰,而當要求 Key Vault 做解密或簽署金鑰時,此作業會在 HSM 內執行。

- 可使用 HSM 中金鑰進行加密。另外加密編譯作業會在軟體中執行 (相對在 HSM 內部執行)。這些計算會以 Azure 計算角色執行。

- 祕密是應用程式可用純文字儲存及擷取資料<= 10 KB 如:密碼或 .PFX 檔,此外 Key Vault 可用 HSM 支援的金鑰,讓祕密維持加密狀態並供存取控制。

PS:除金鑰與祕密外還可儲存購買自公開 CA 的 SSL/TLS 憑證,如 Key Vault 目前支援公開 CA,即可透過 Key Vault 自動加以註冊更新。

Azure Key Vault 是否有設定成本?

- 設定為免費

如果受 HSM 保護的金鑰啟用時間不滿一個月,如何計費?

- HSM 金鑰收費不會依啟用時間長短依比例計費。只有過去 30 天內至少使用過一次的 HSM 金鑰,才會依照金鑰的建立週年日計費。

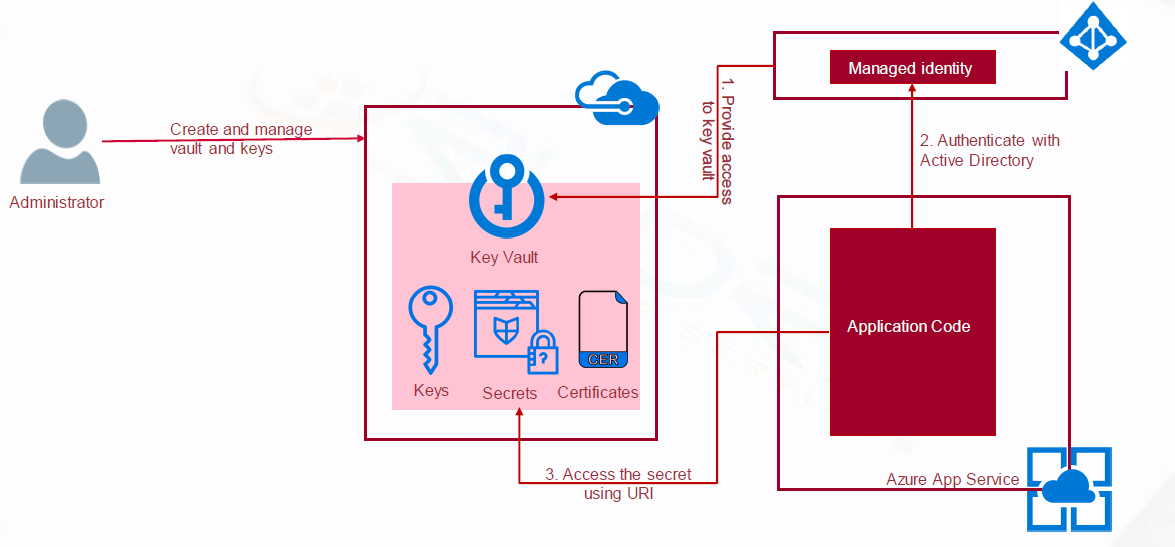

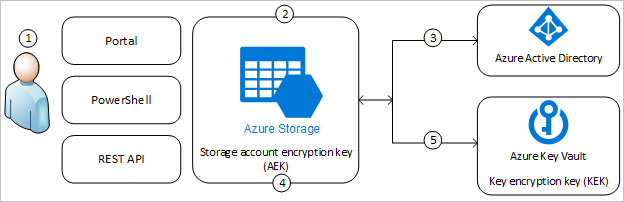

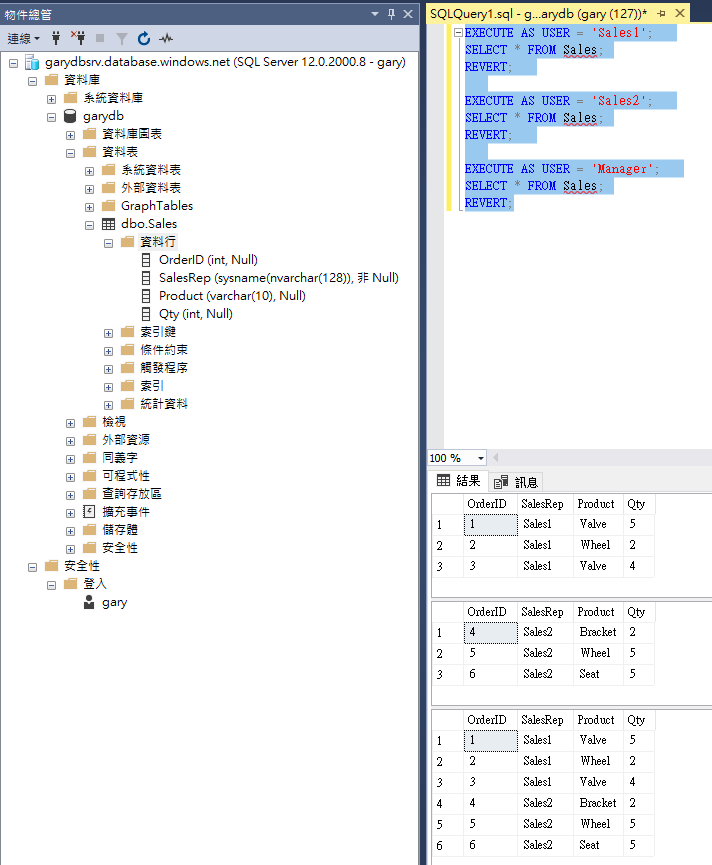

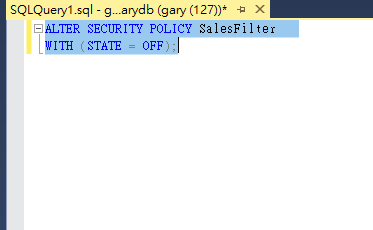

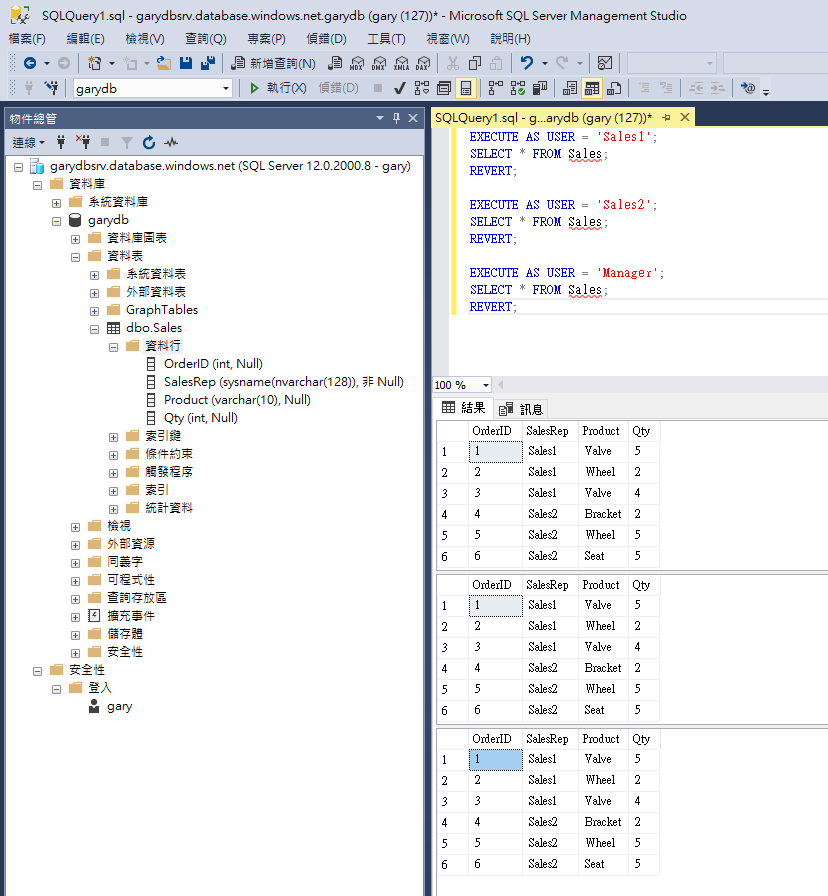

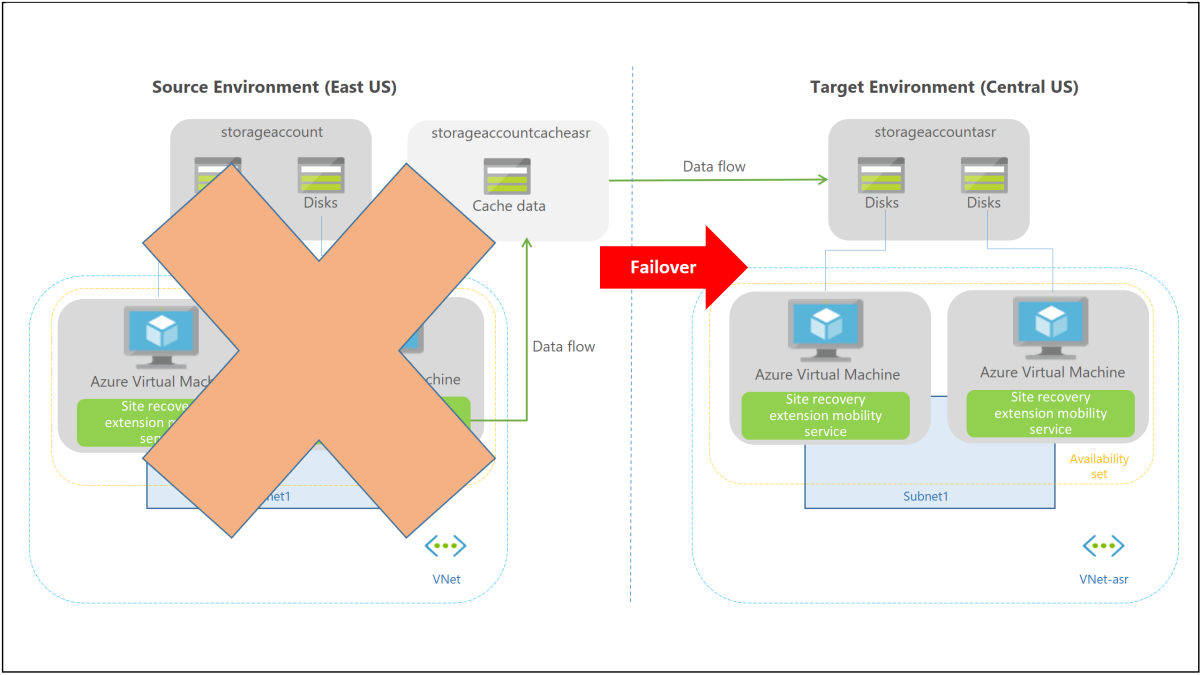

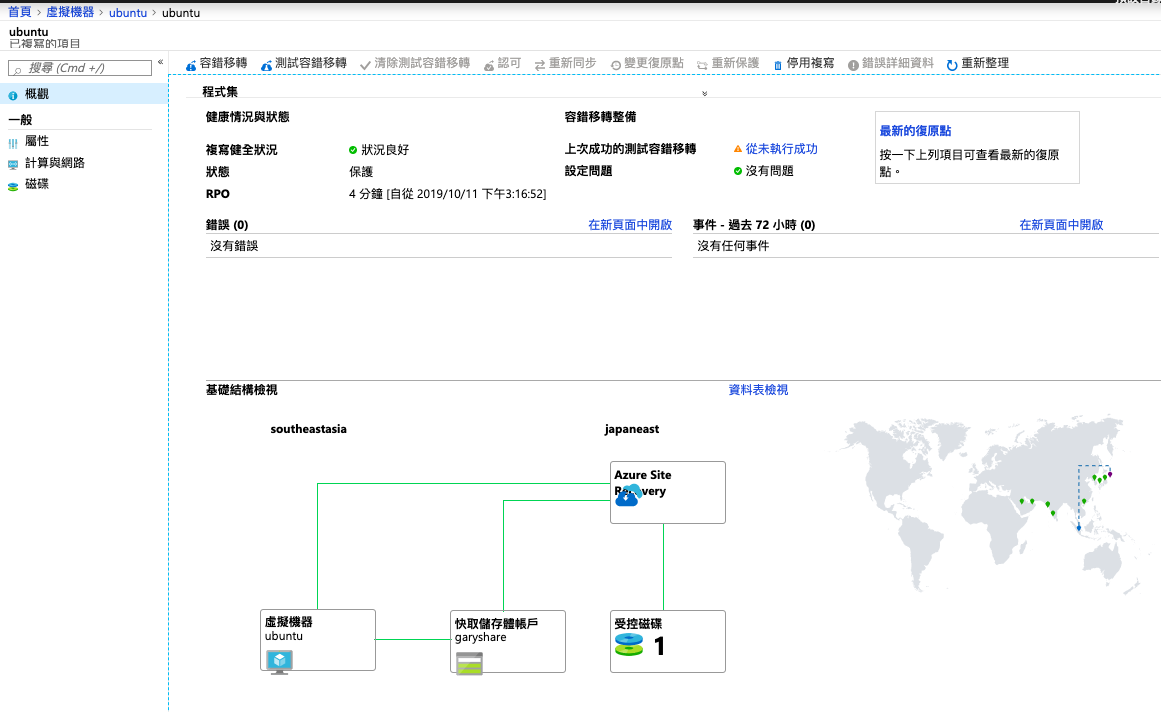

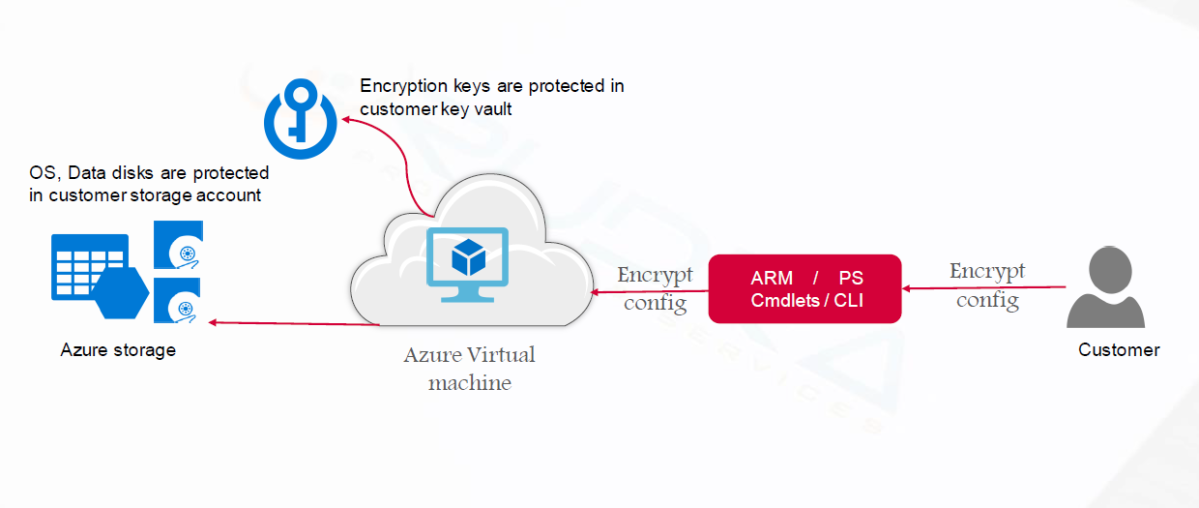

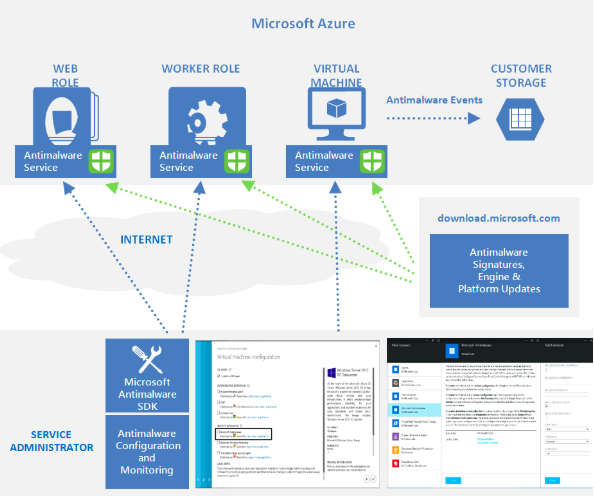

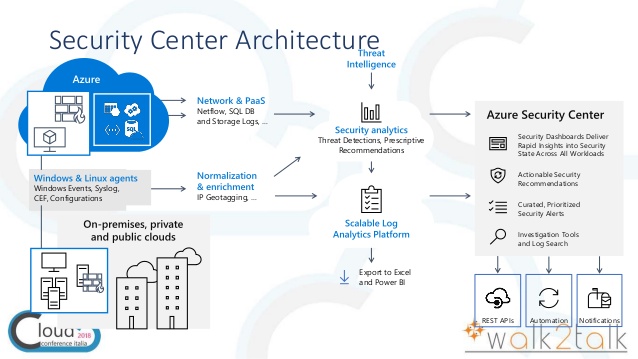

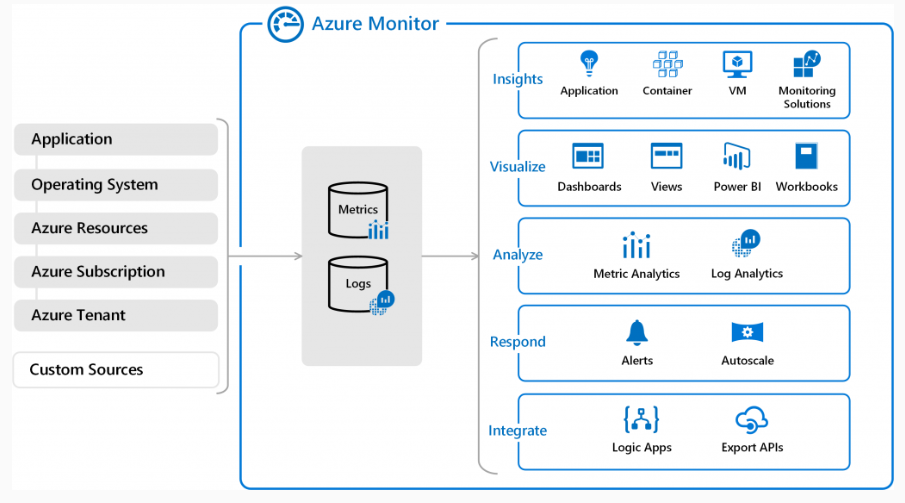

服務架構

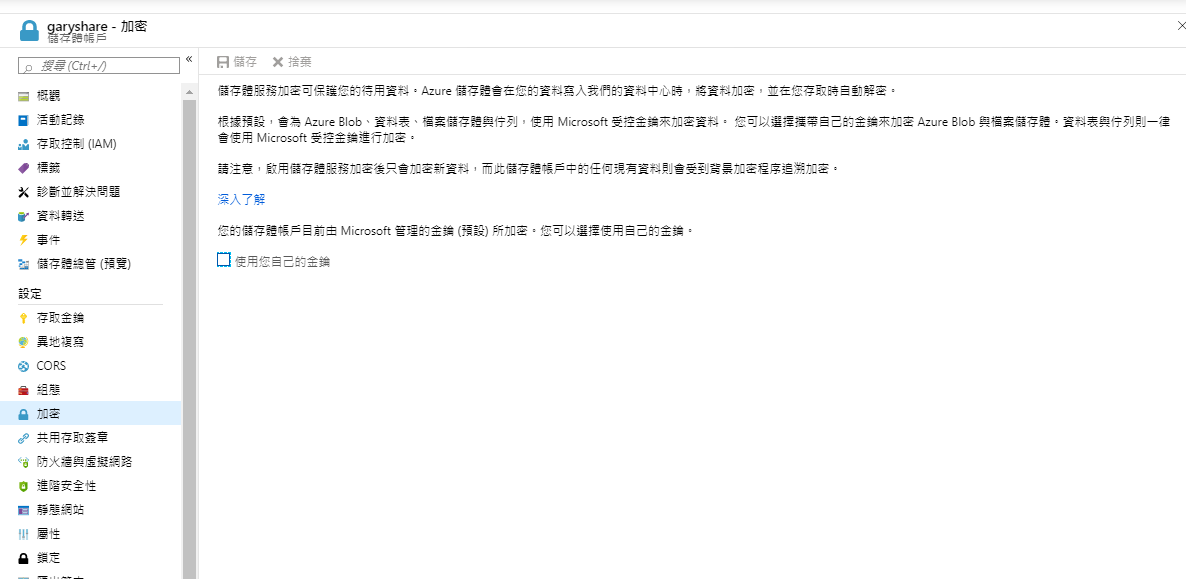

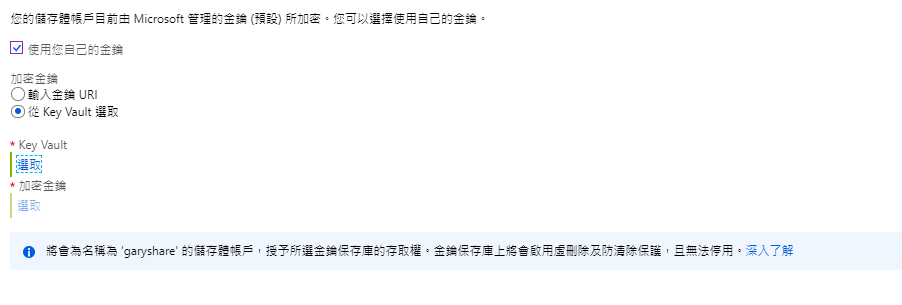

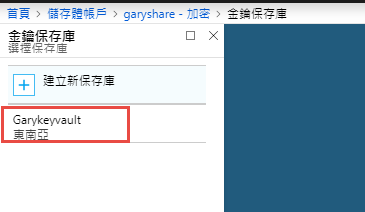

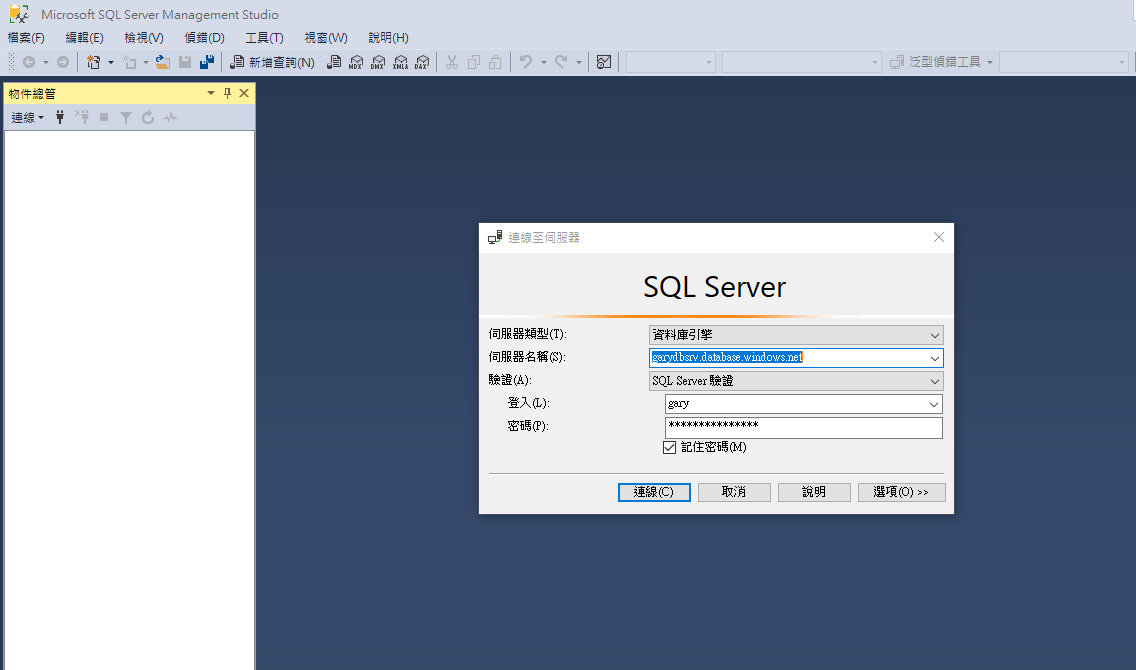

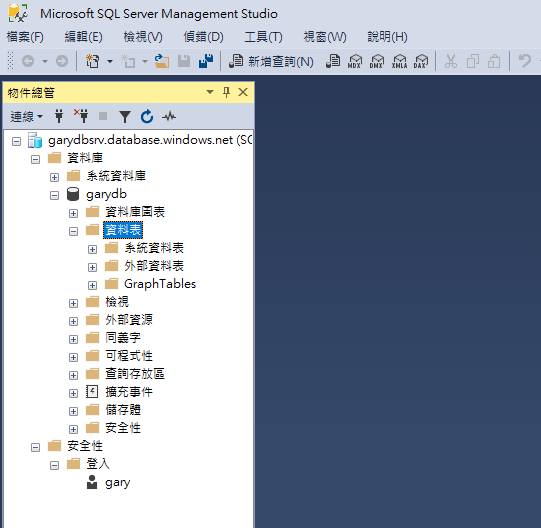

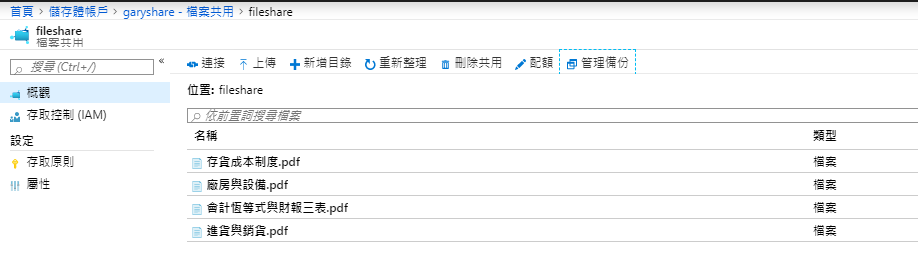

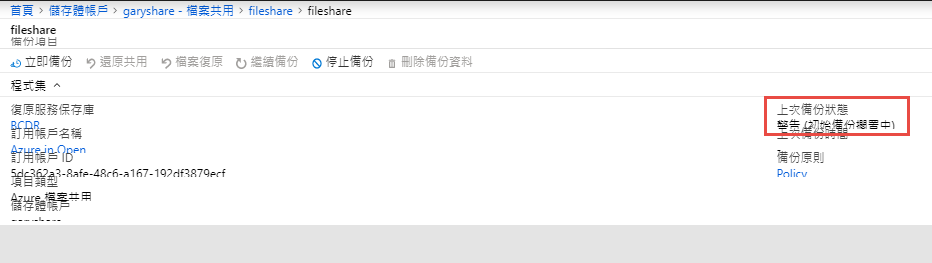

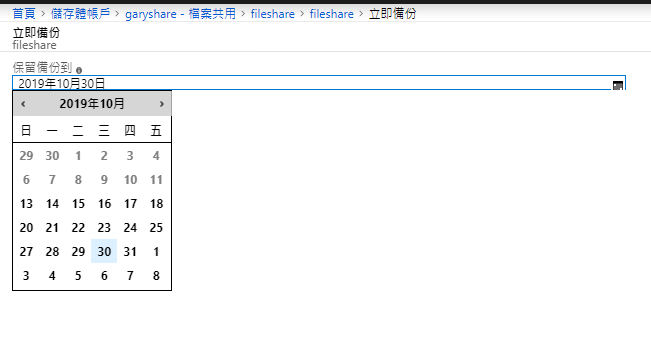

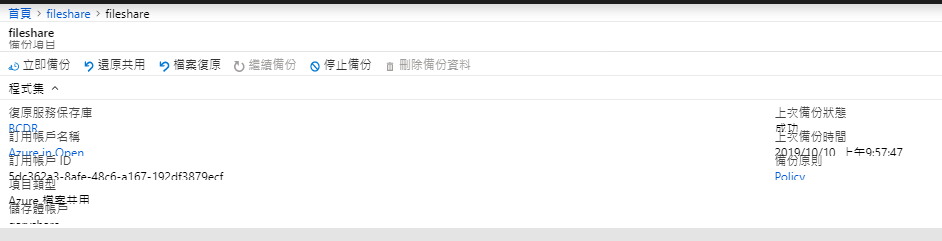

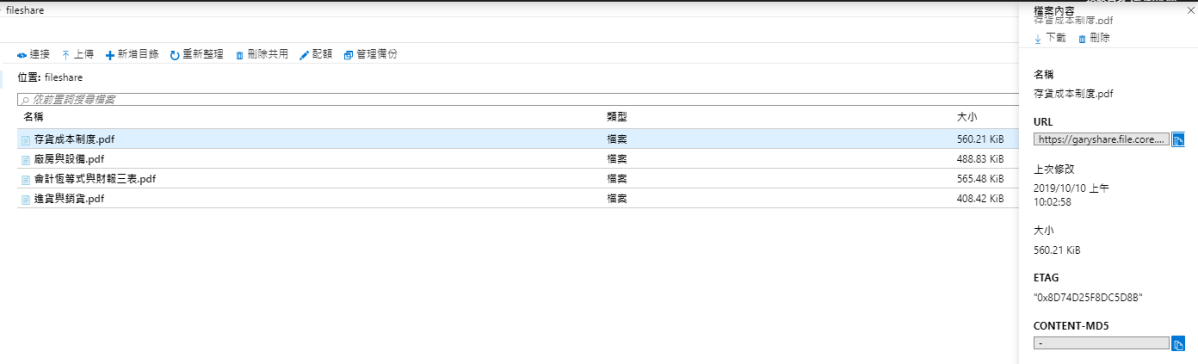

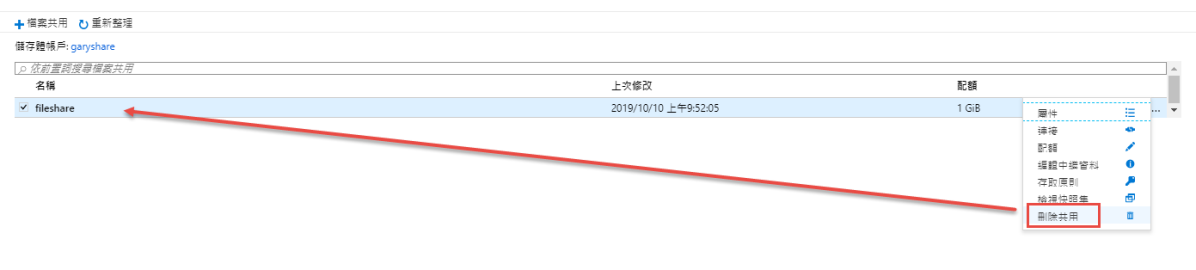

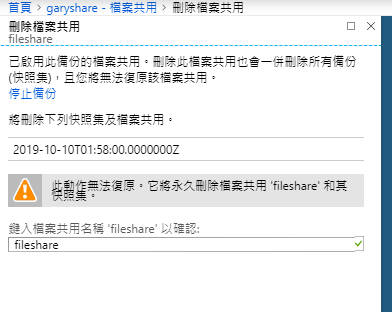

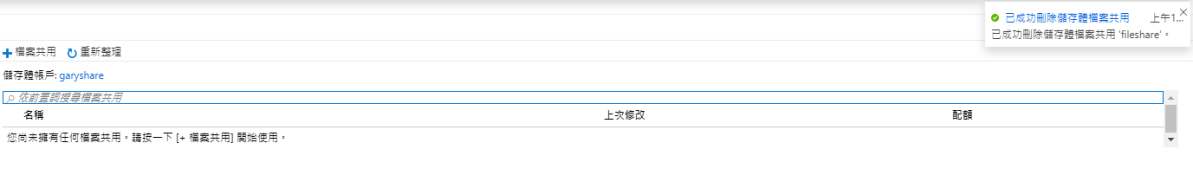

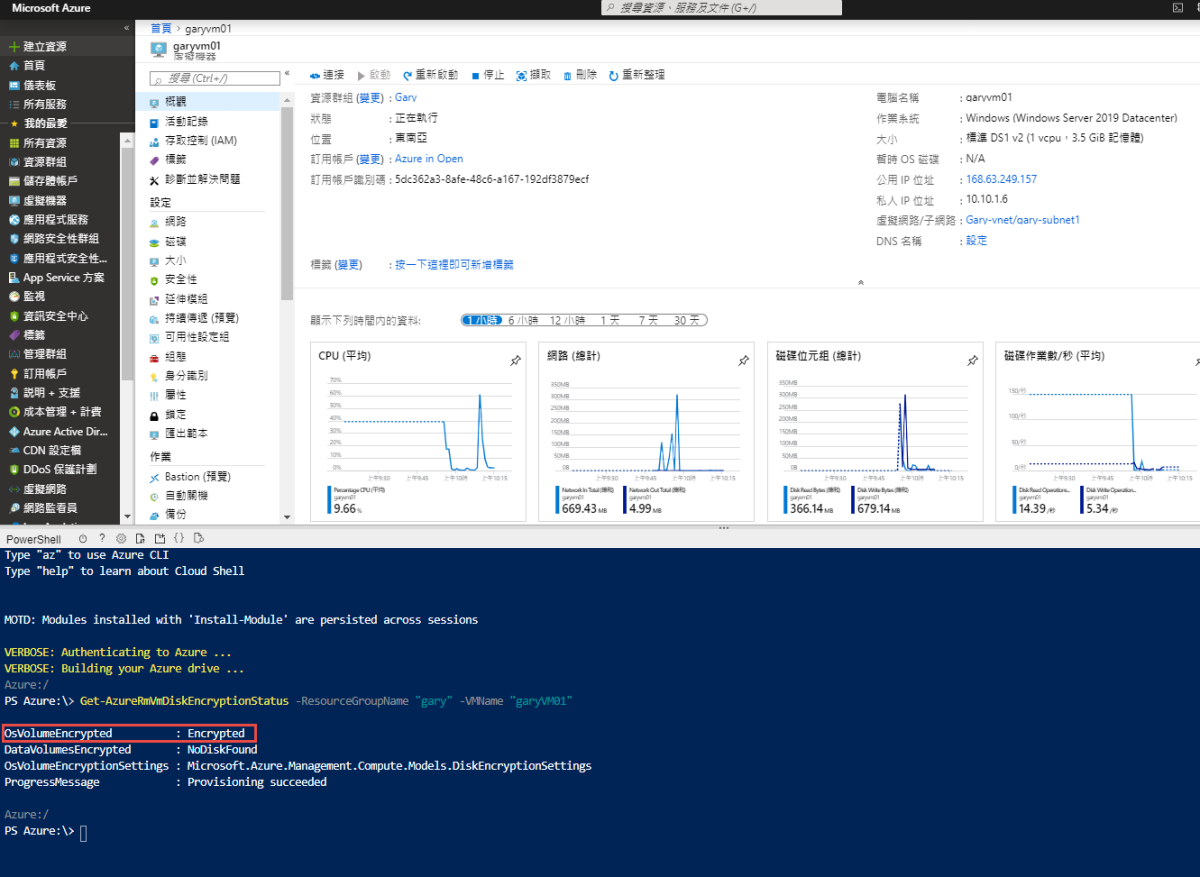

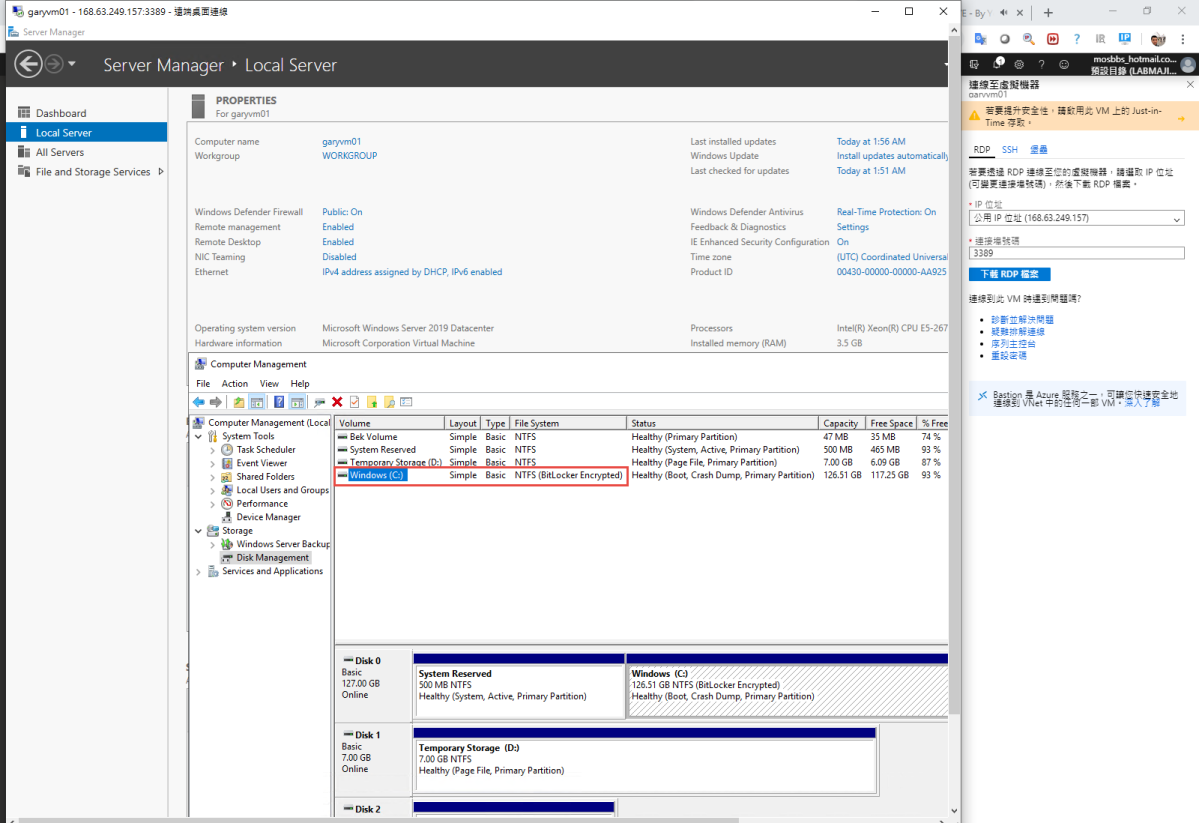

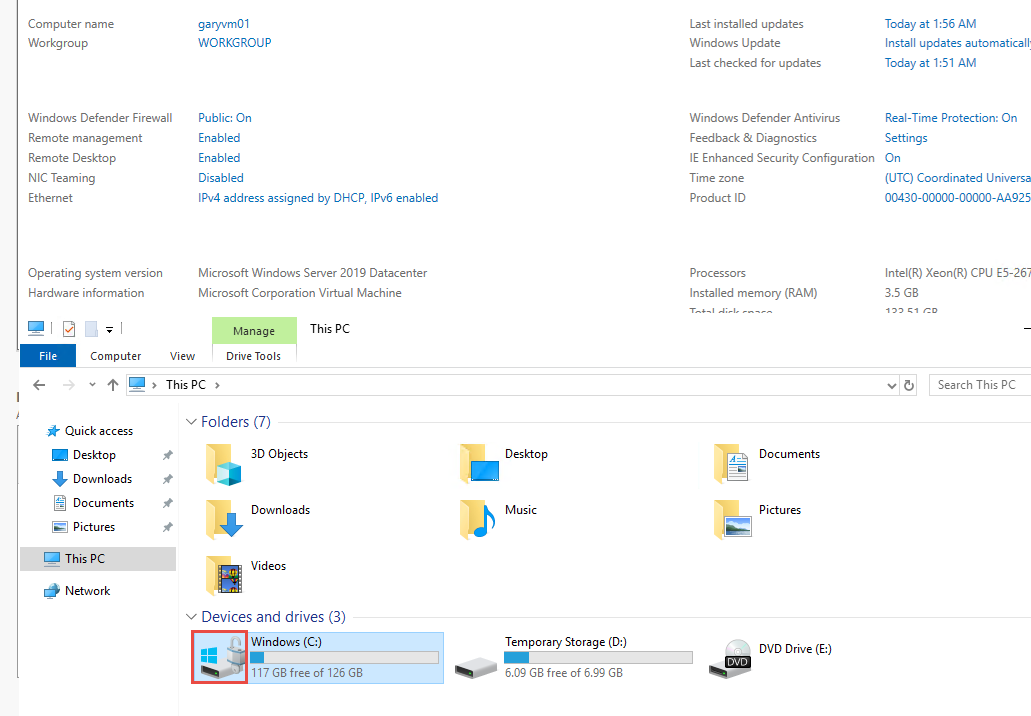

簡易實測環境

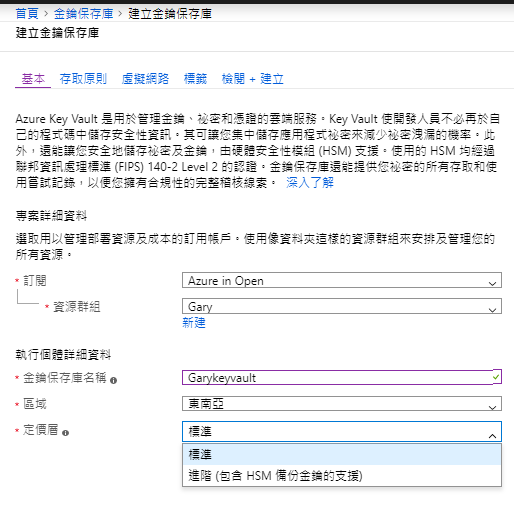

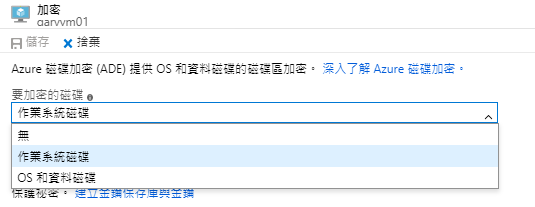

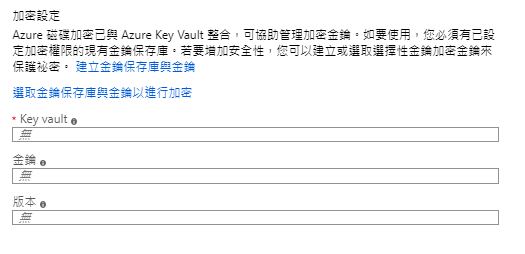

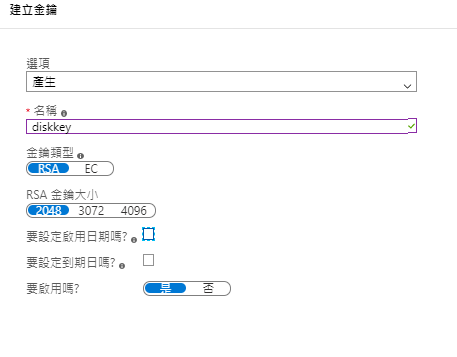

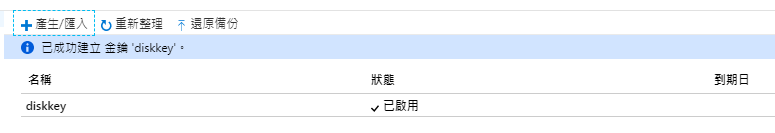

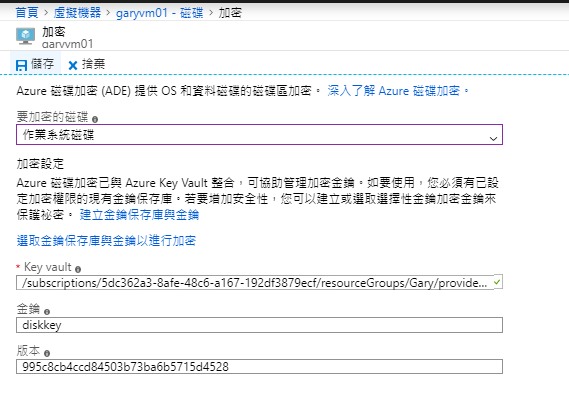

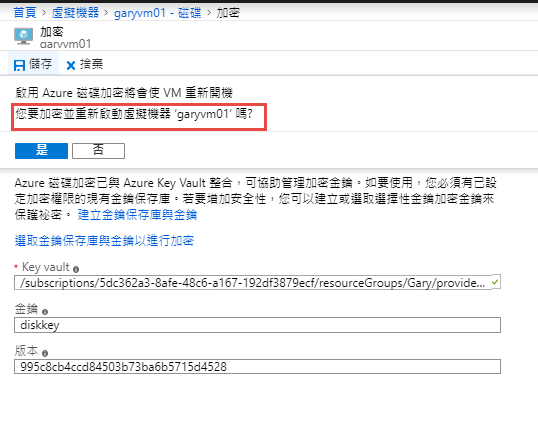

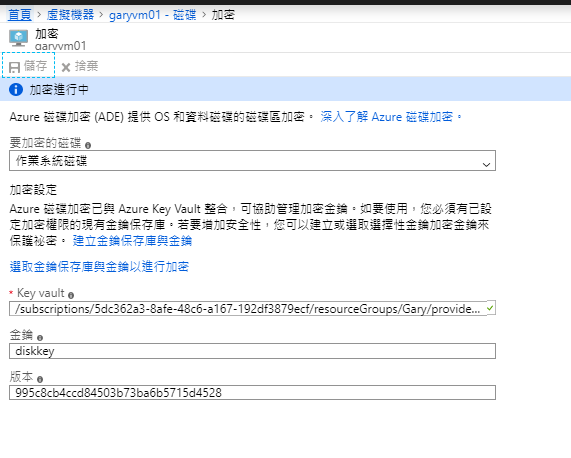

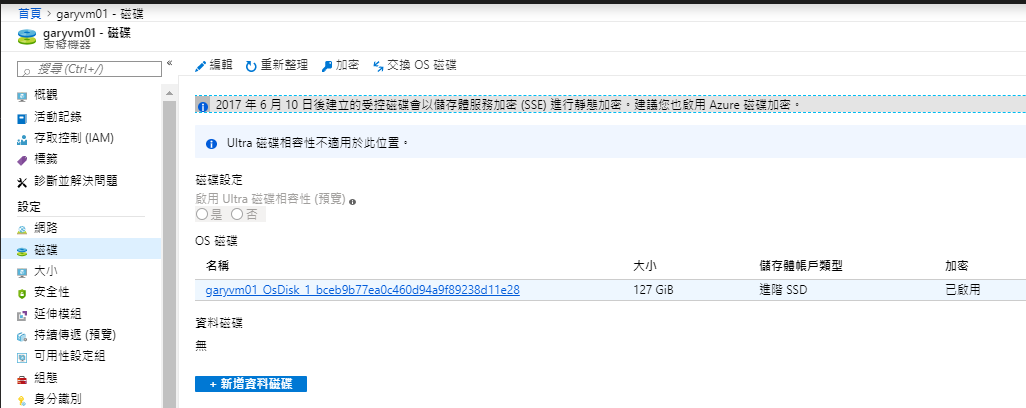

圖1. 建立金要保存庫服務定價層請參閱服務價格內容(記得要與保護的標的地區一致)

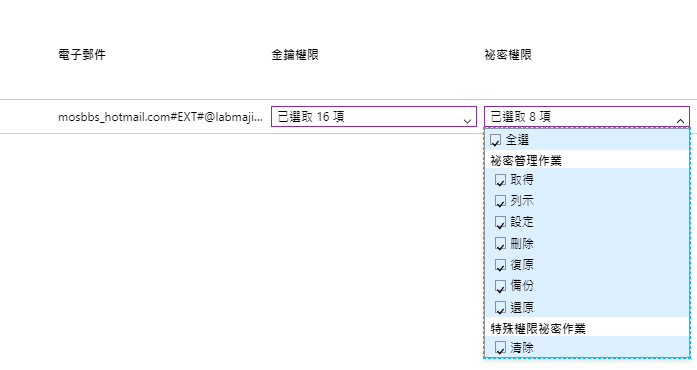

圖2. 預設會把目前此帳戶做為管理者權限可以依需求調整,金鑰權限

圖3. 秘密權限(此範例我選擇全選)

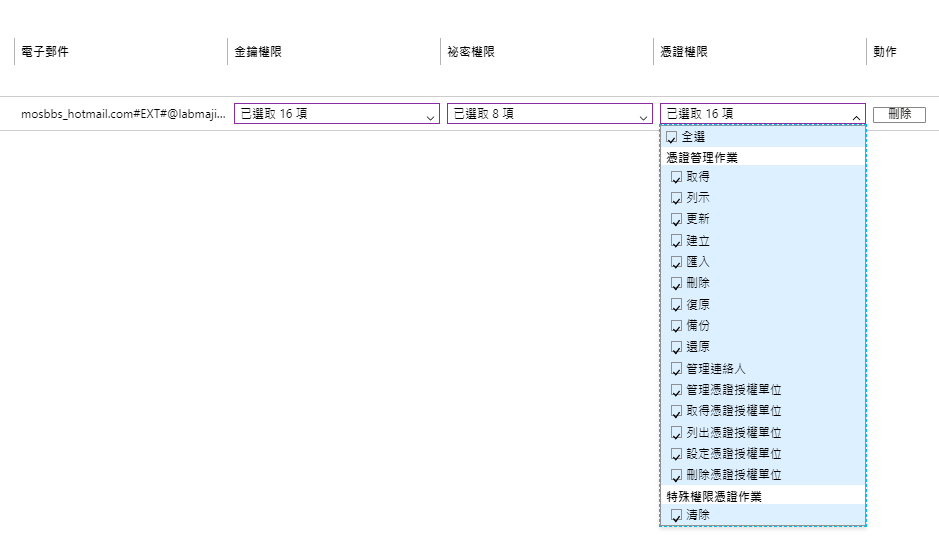

圖4. 憑證權限(此範例我選擇全選)

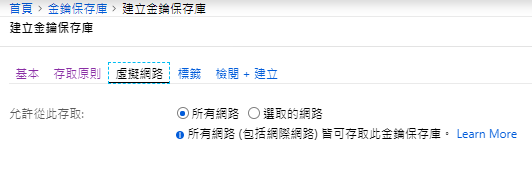

圖5. 網路存取也支援內部虛擬網路,但如果是有對外或是部份PaaS不支援內部虛擬網路情況下仍需要對所有網路允許

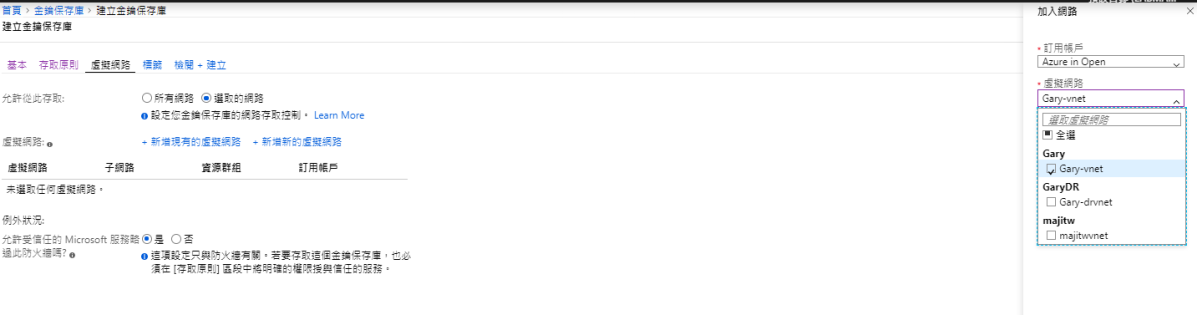

圖6. 透過內部虛擬網路示範

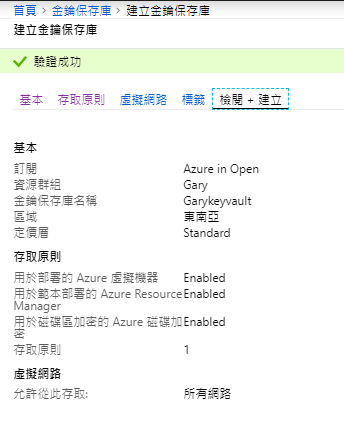

圖7. 設置驗證無誤

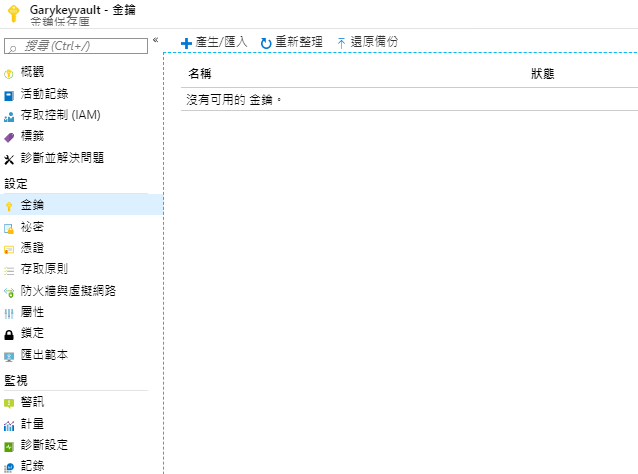

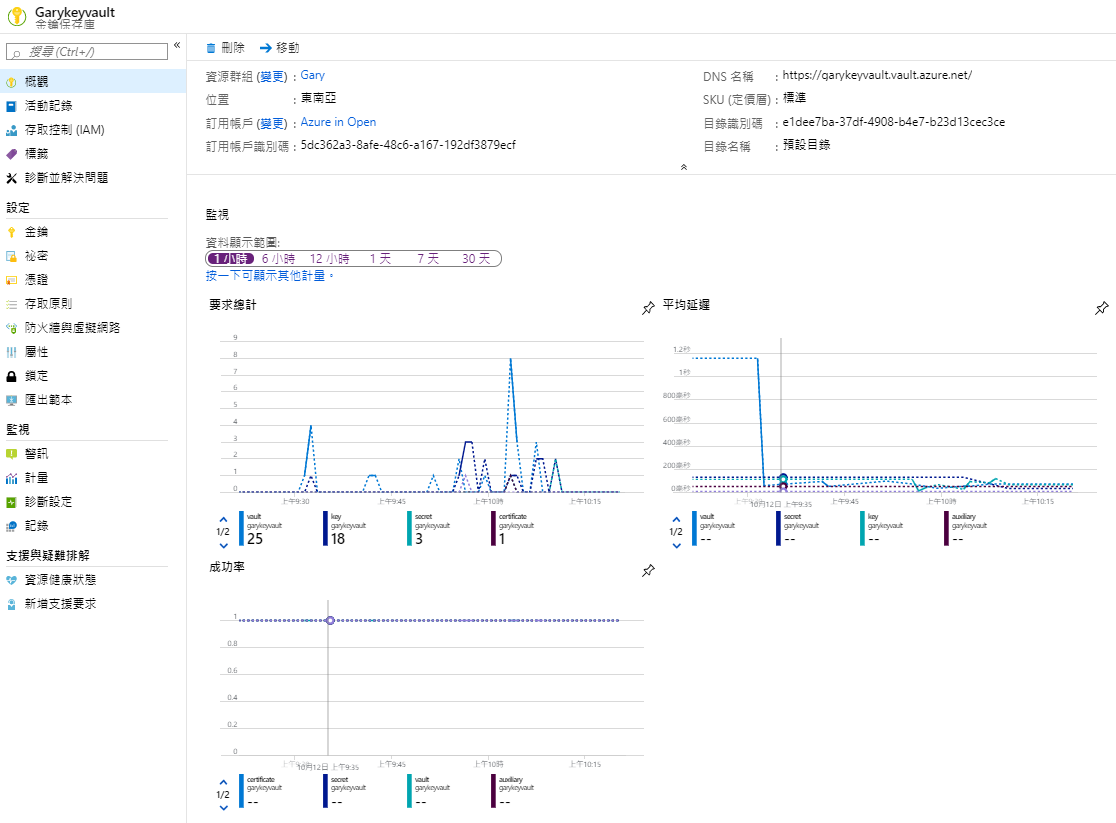

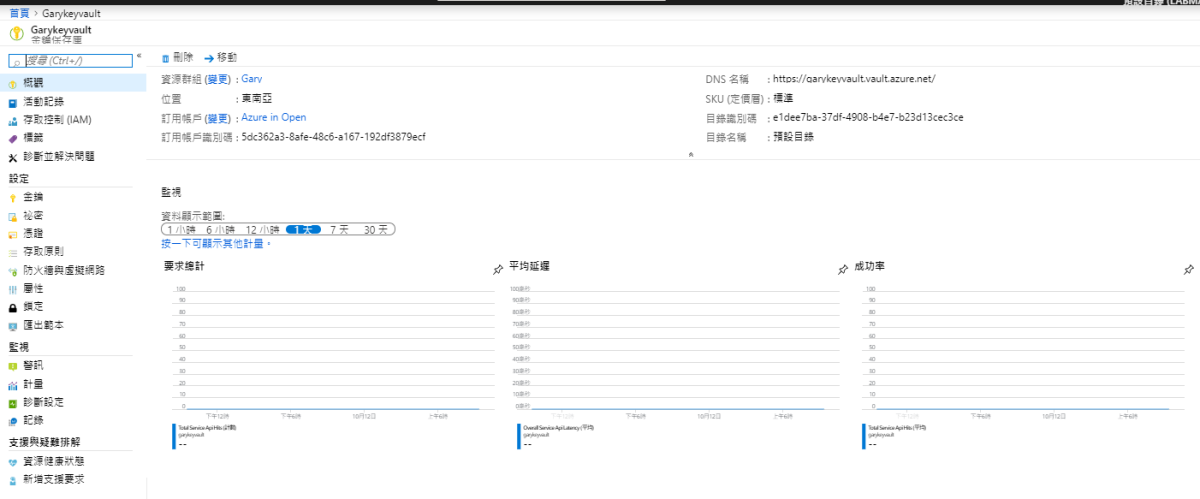

圖8. 建立完成

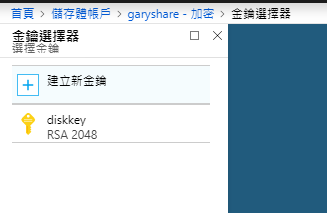

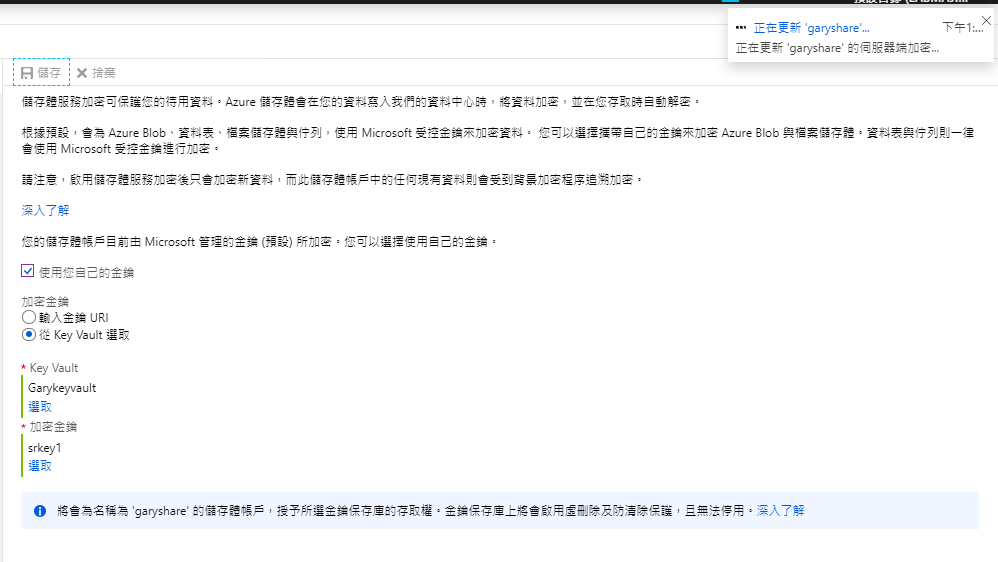

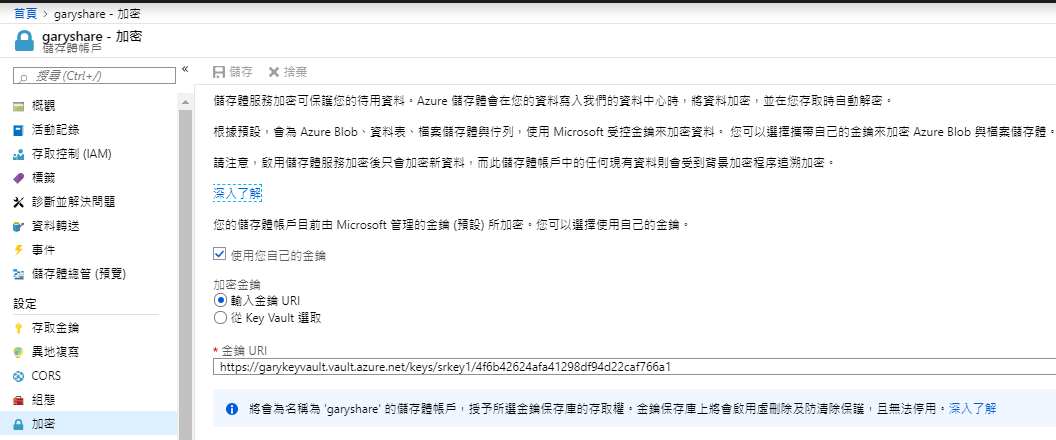

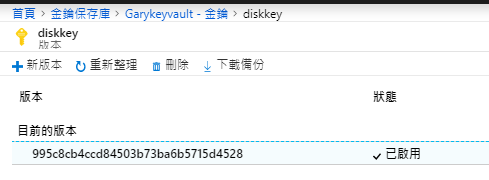

圖9. 此圖中多了一組應用程式是因為儲存加密的關係,詳細可以看此篇章

https://ithelp.ithome.com.tw/articles/10214093

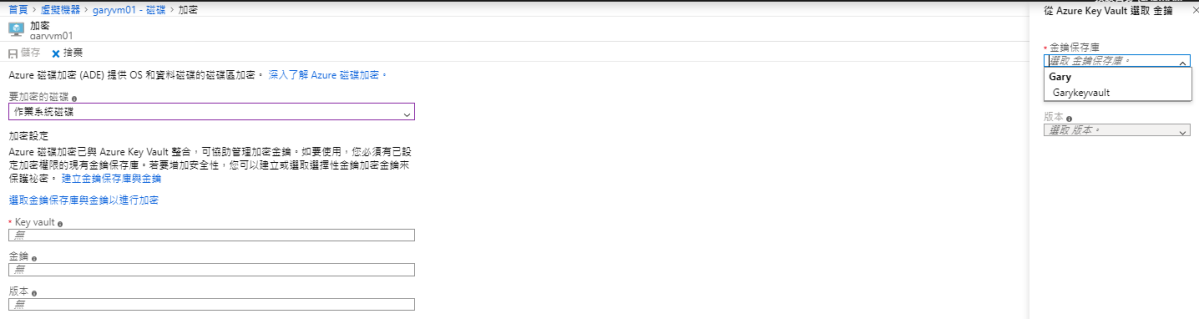

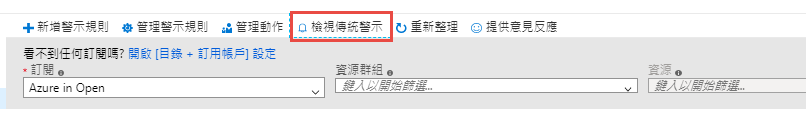

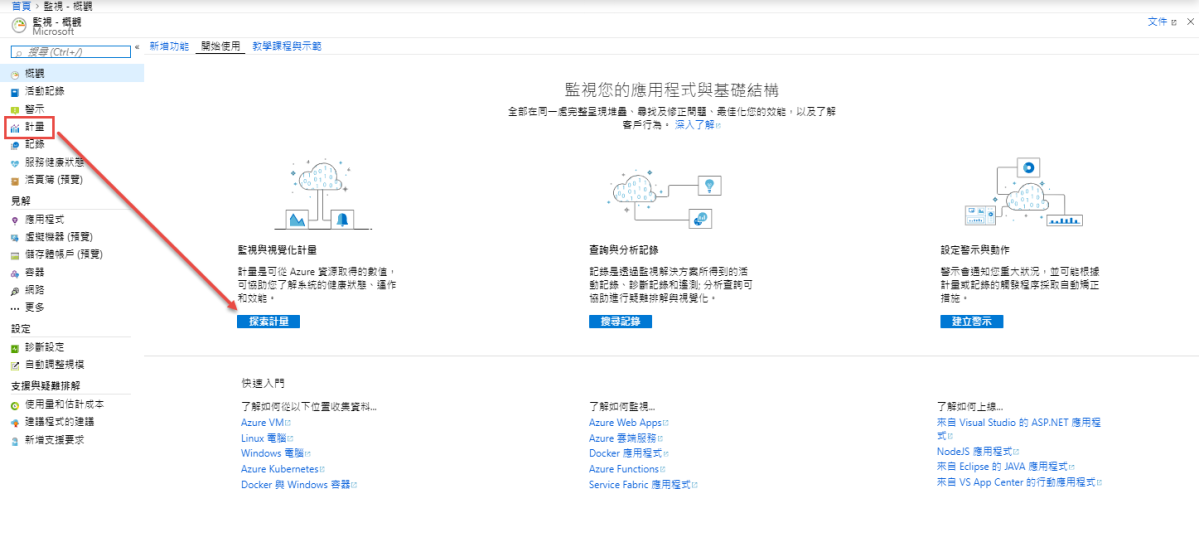

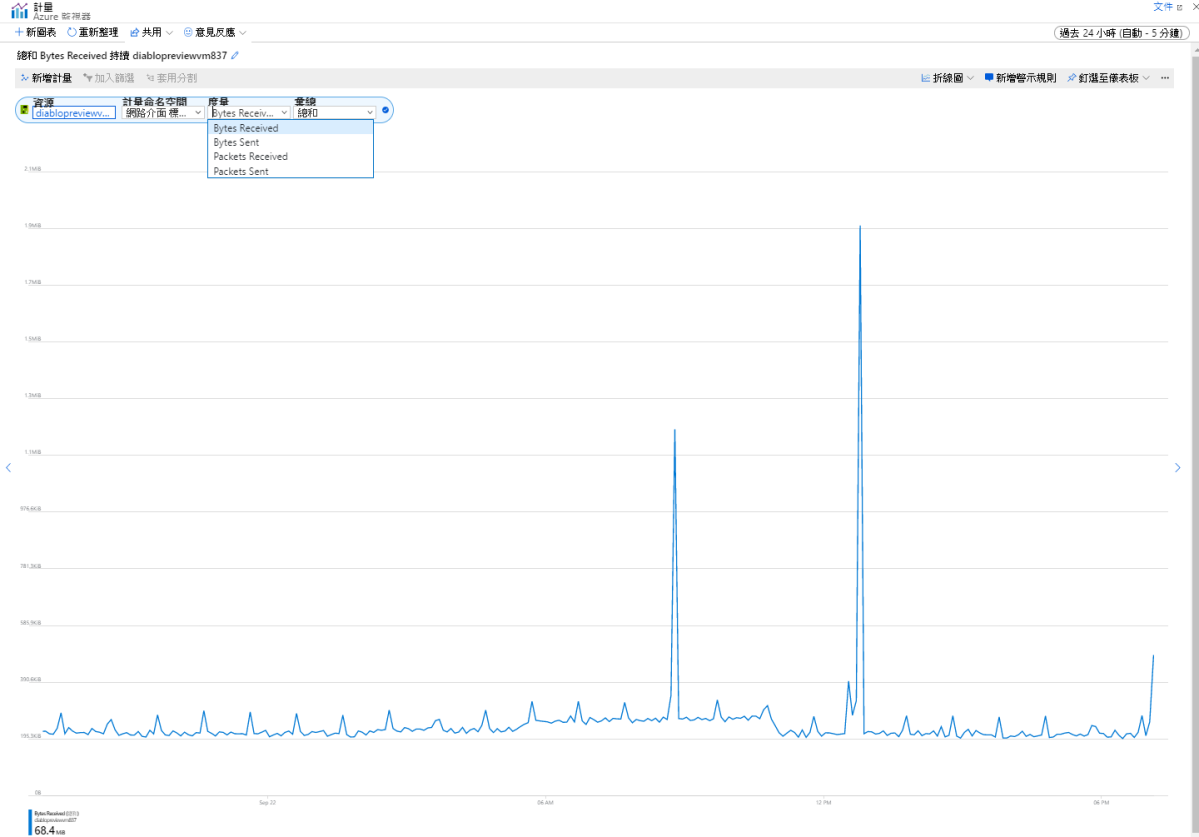

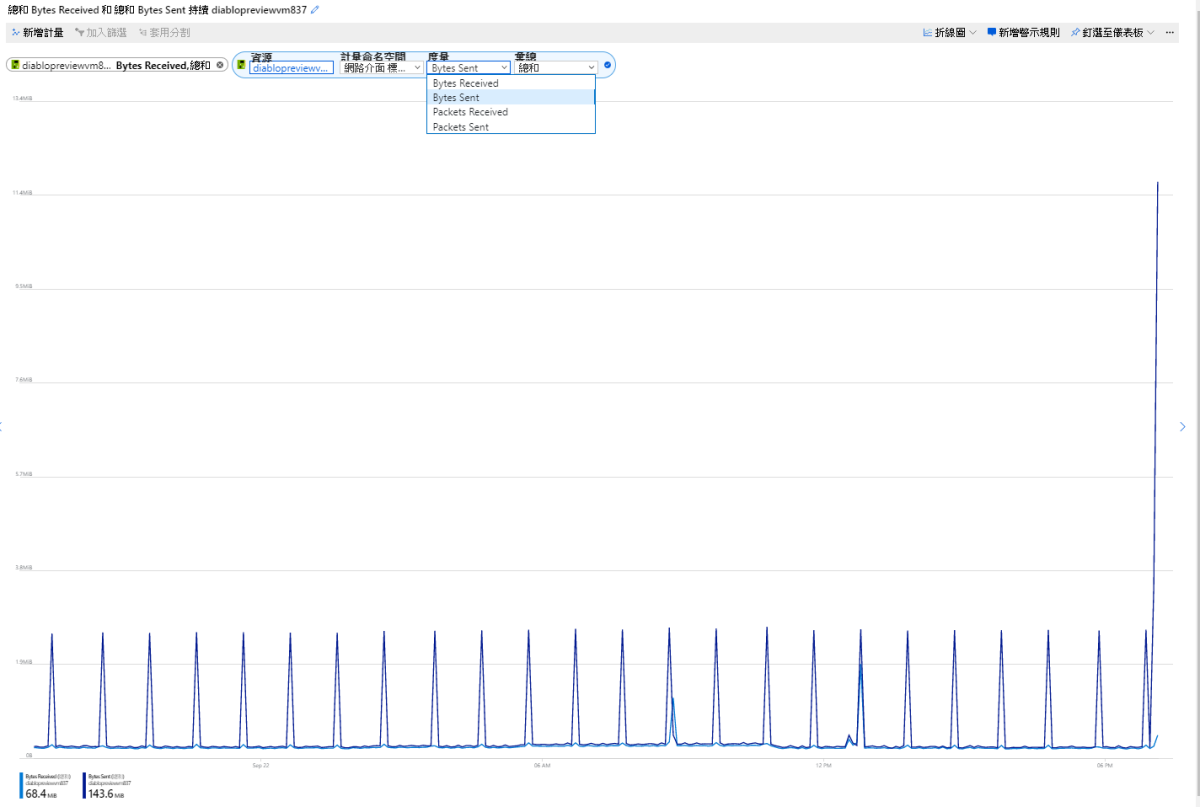

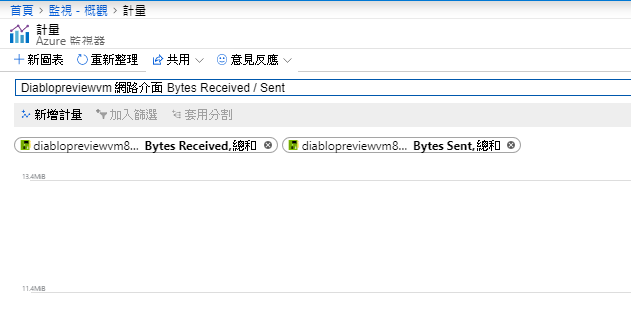

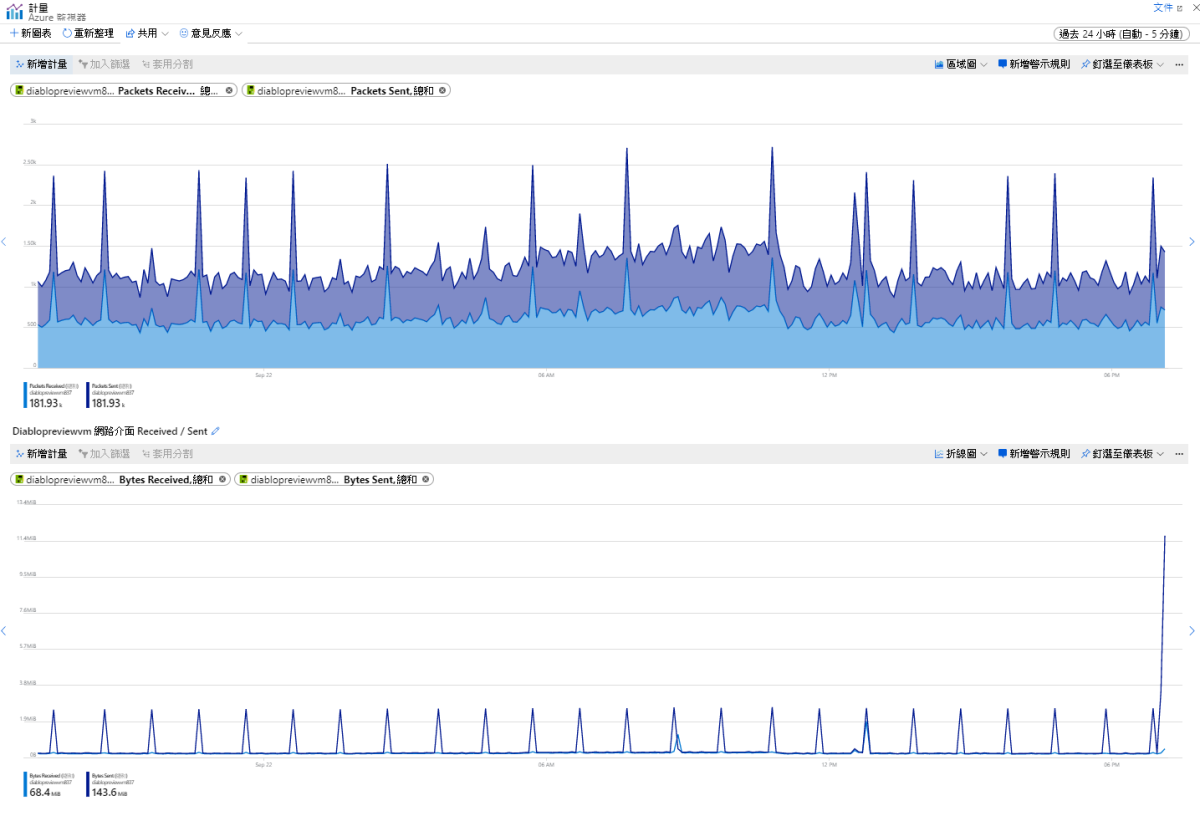

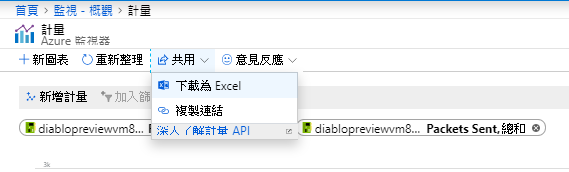

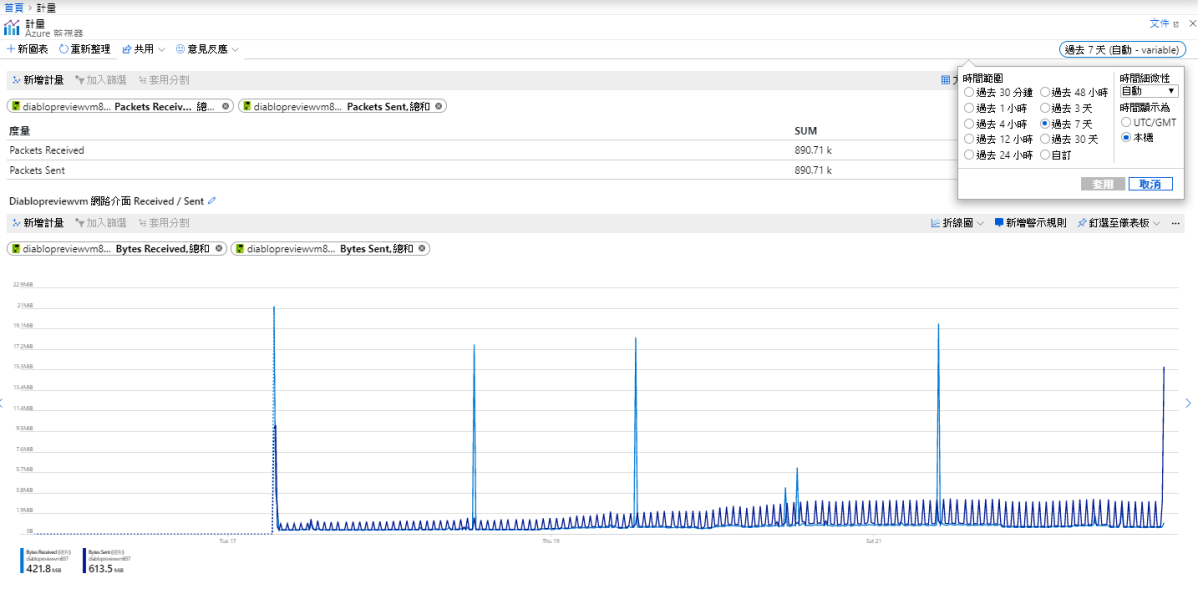

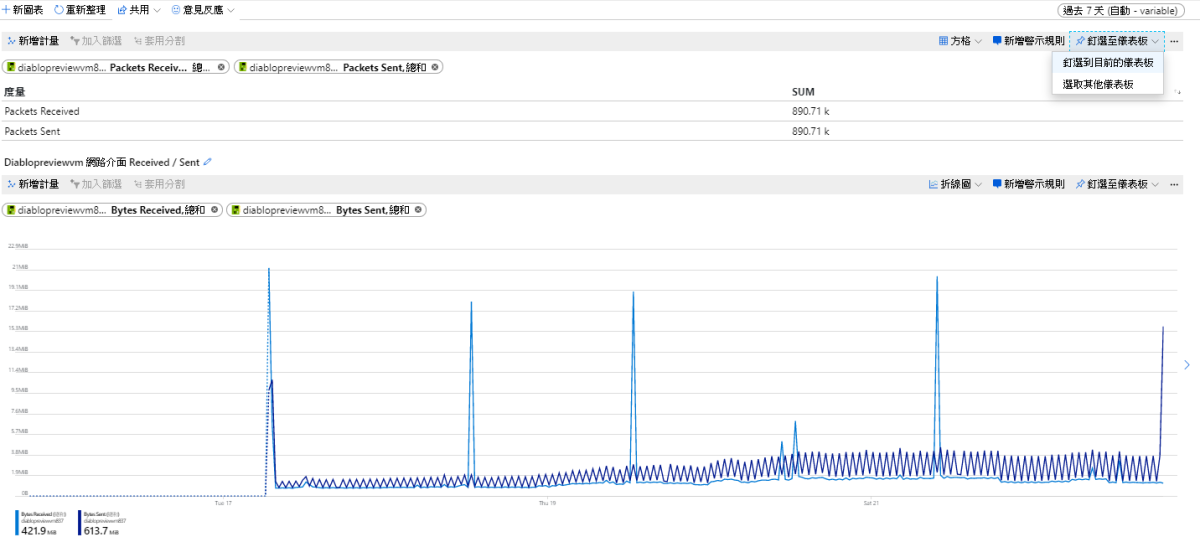

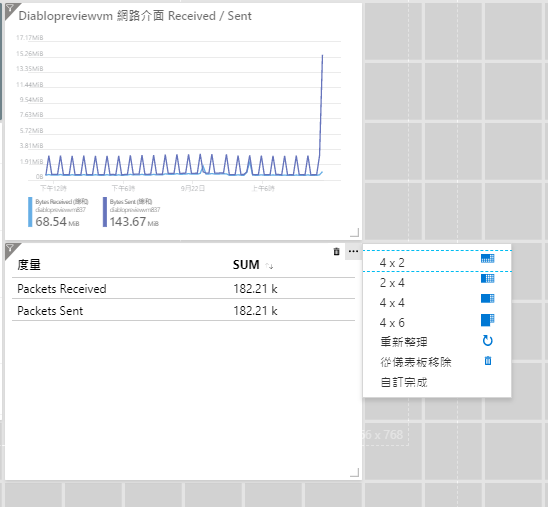

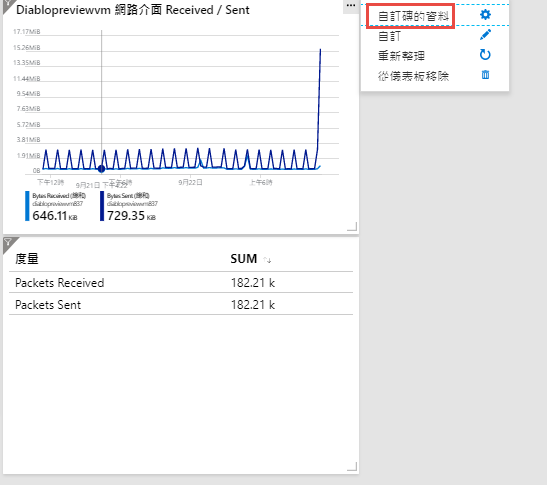

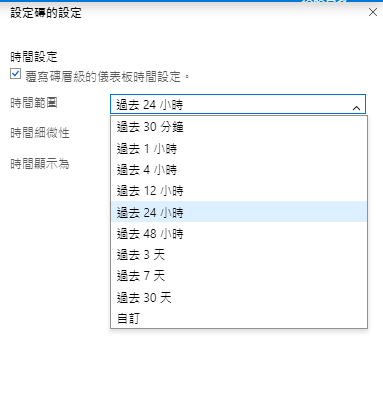

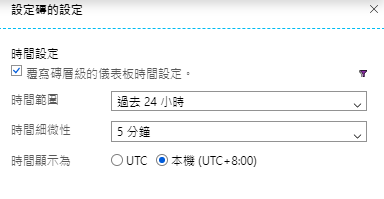

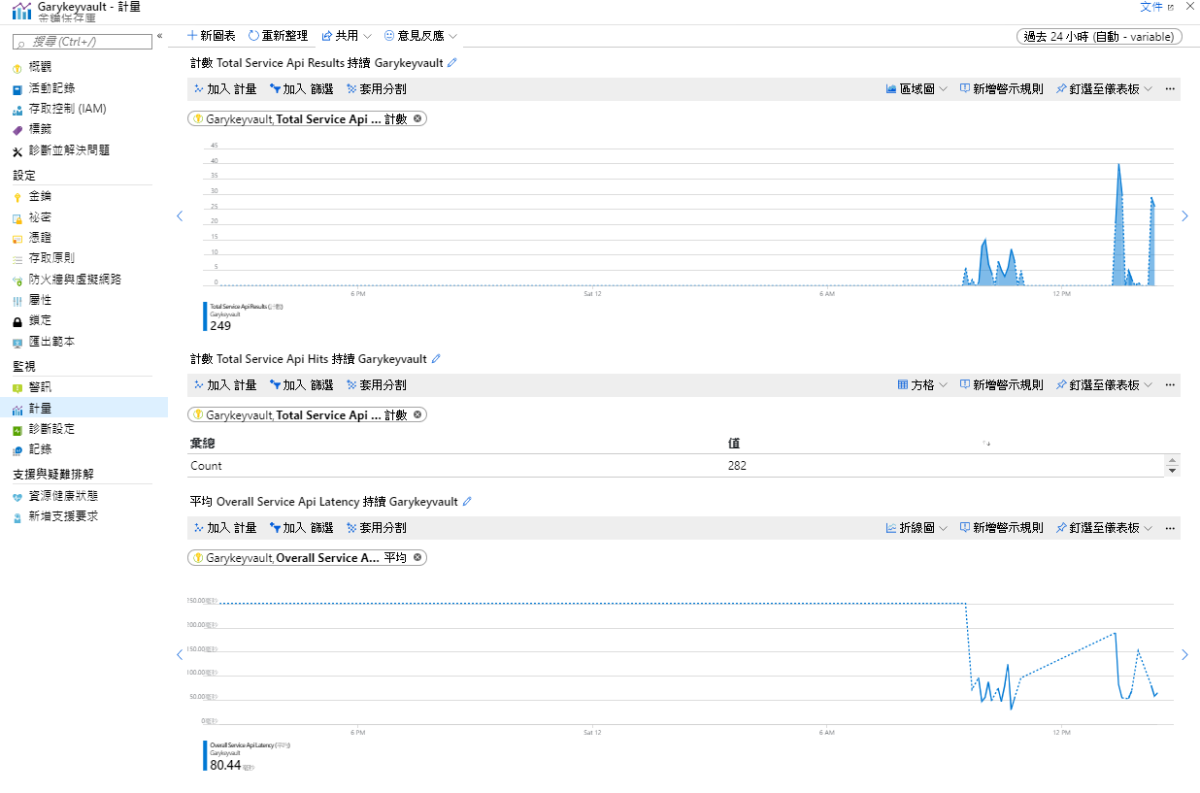

圖10. 一樣可以設置監視計量可以多維度設置目前僅有三組針對金鑰保存庫的參數包含API 結果,API Hit命中數及API的延遲三項

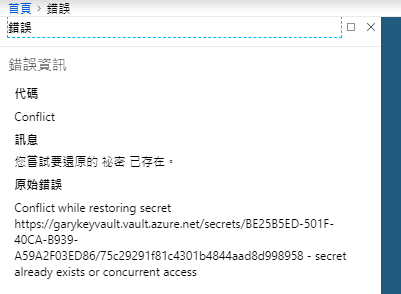

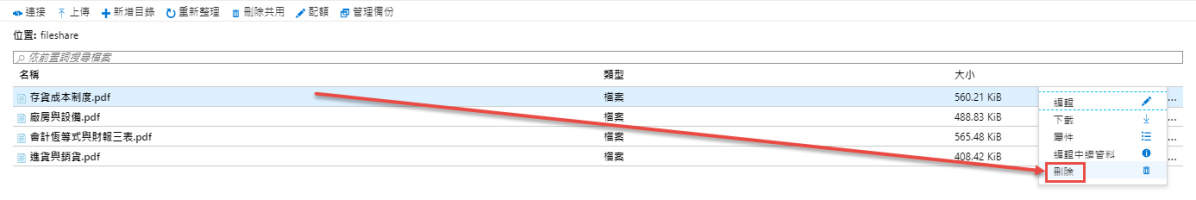

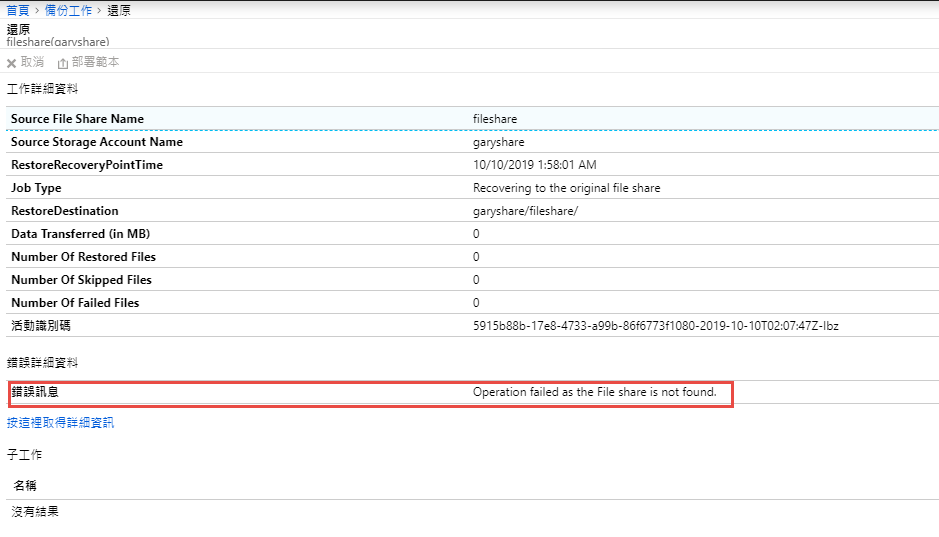

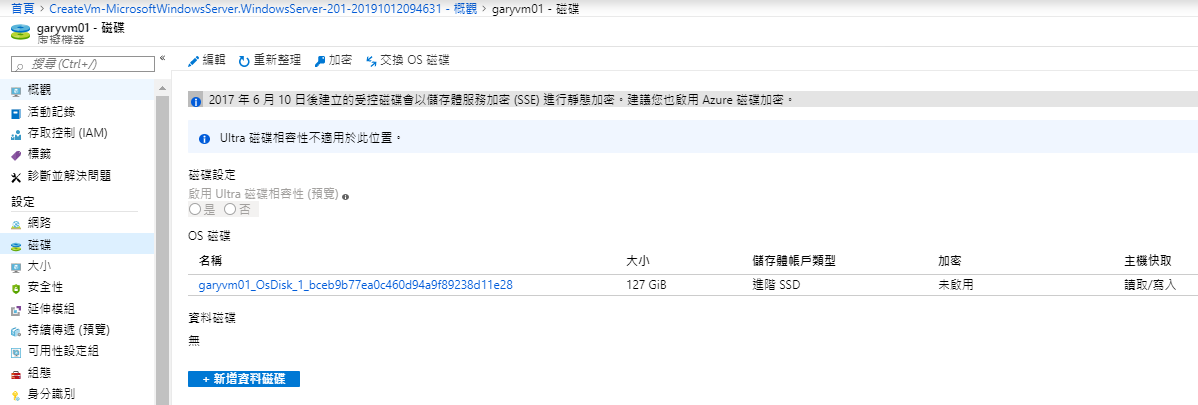

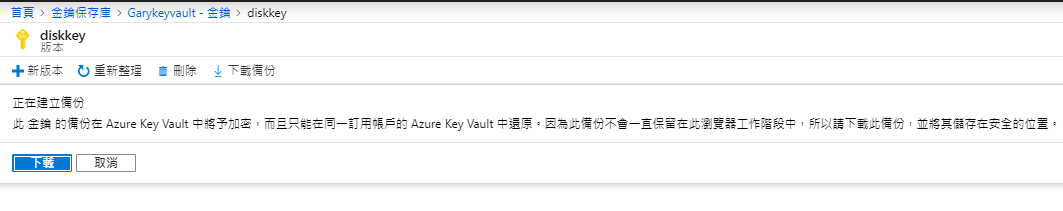

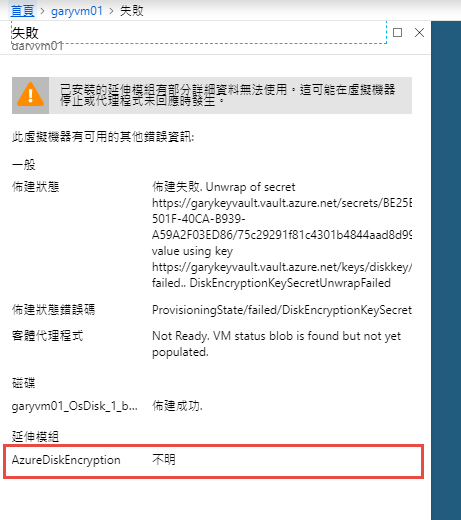

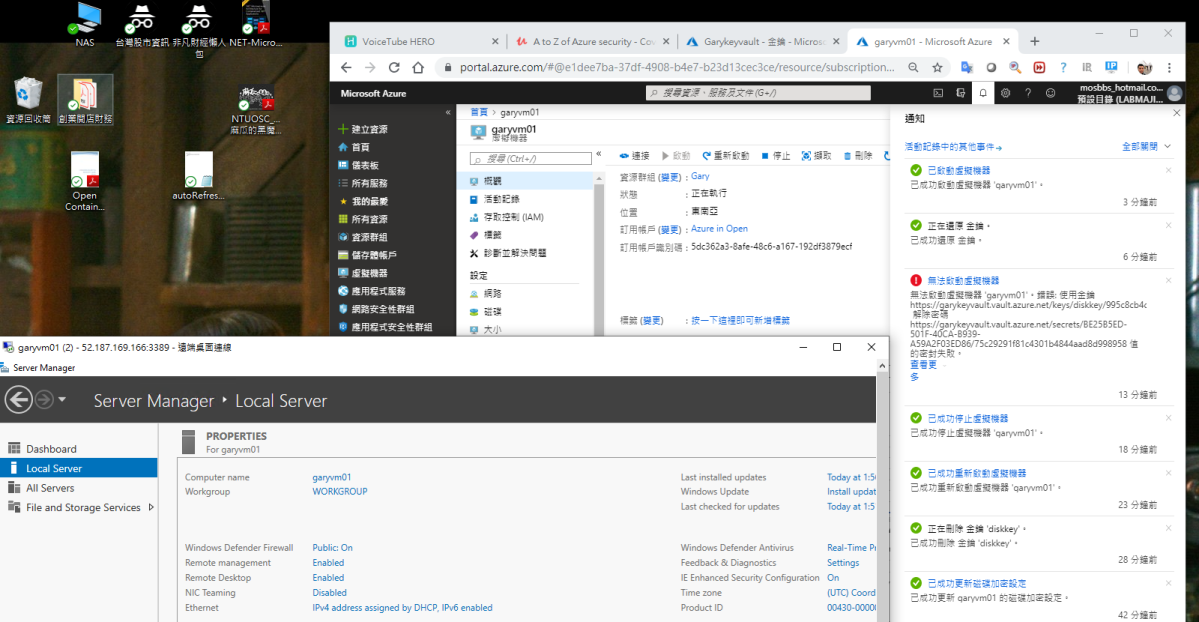

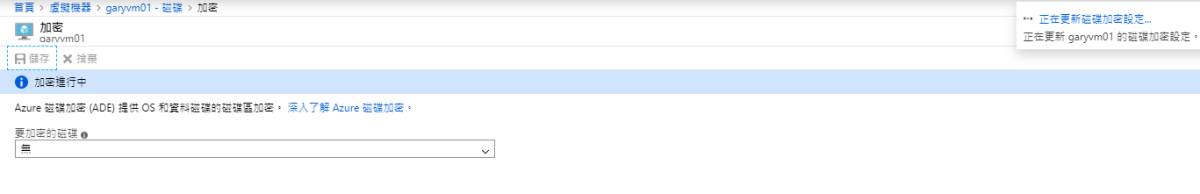

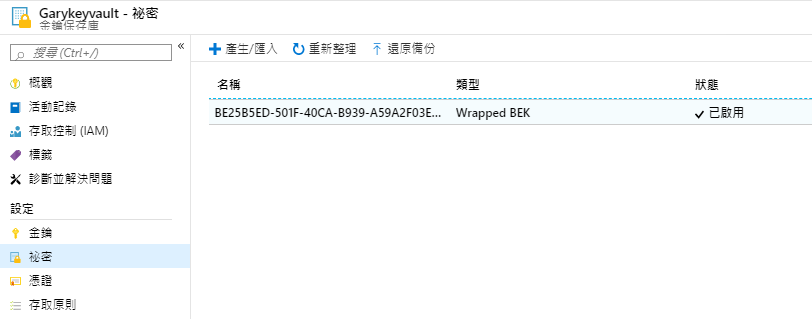

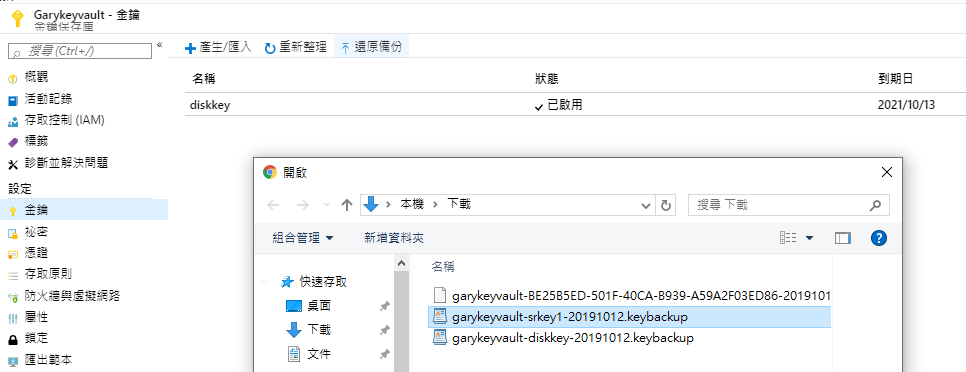

圖11. 這看起來是針對磁碟加密實作故意移除讓Key遺失後再還原而產生的

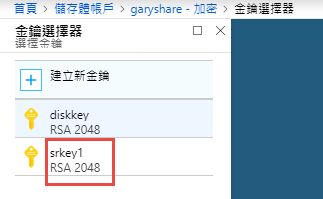

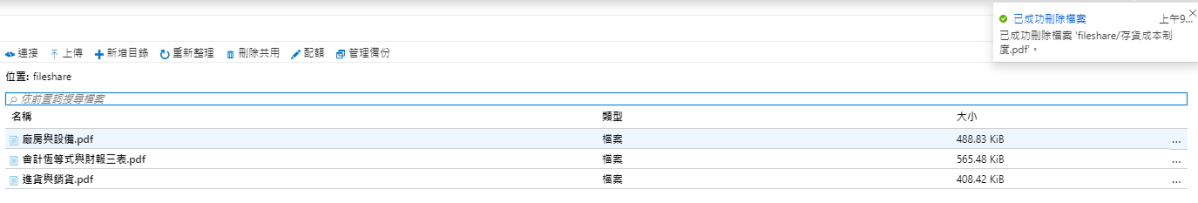

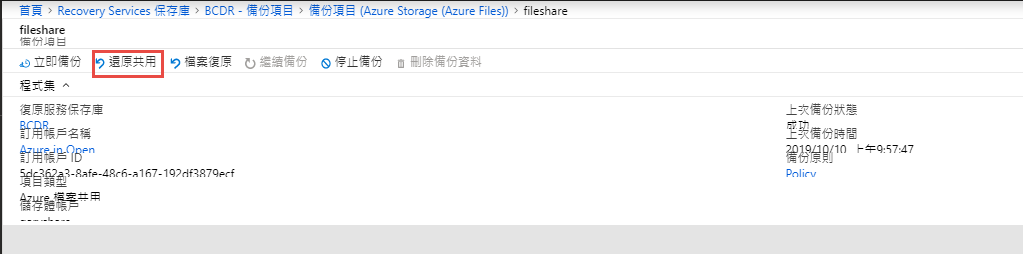

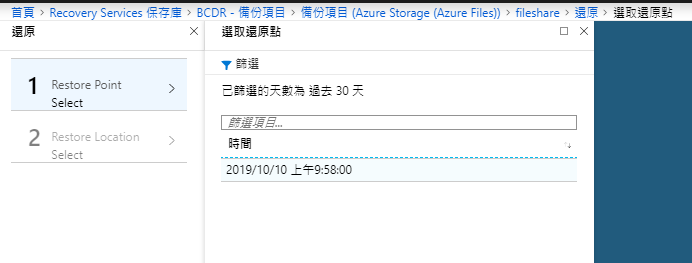

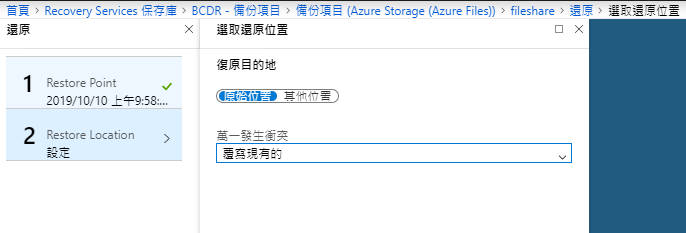

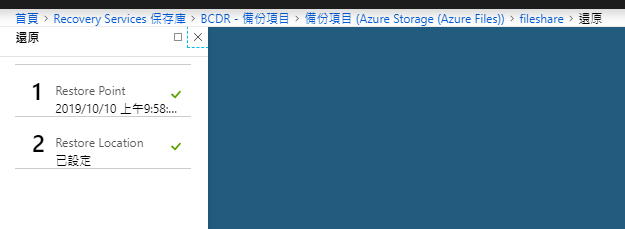

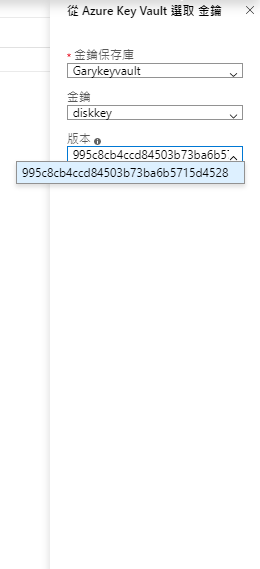

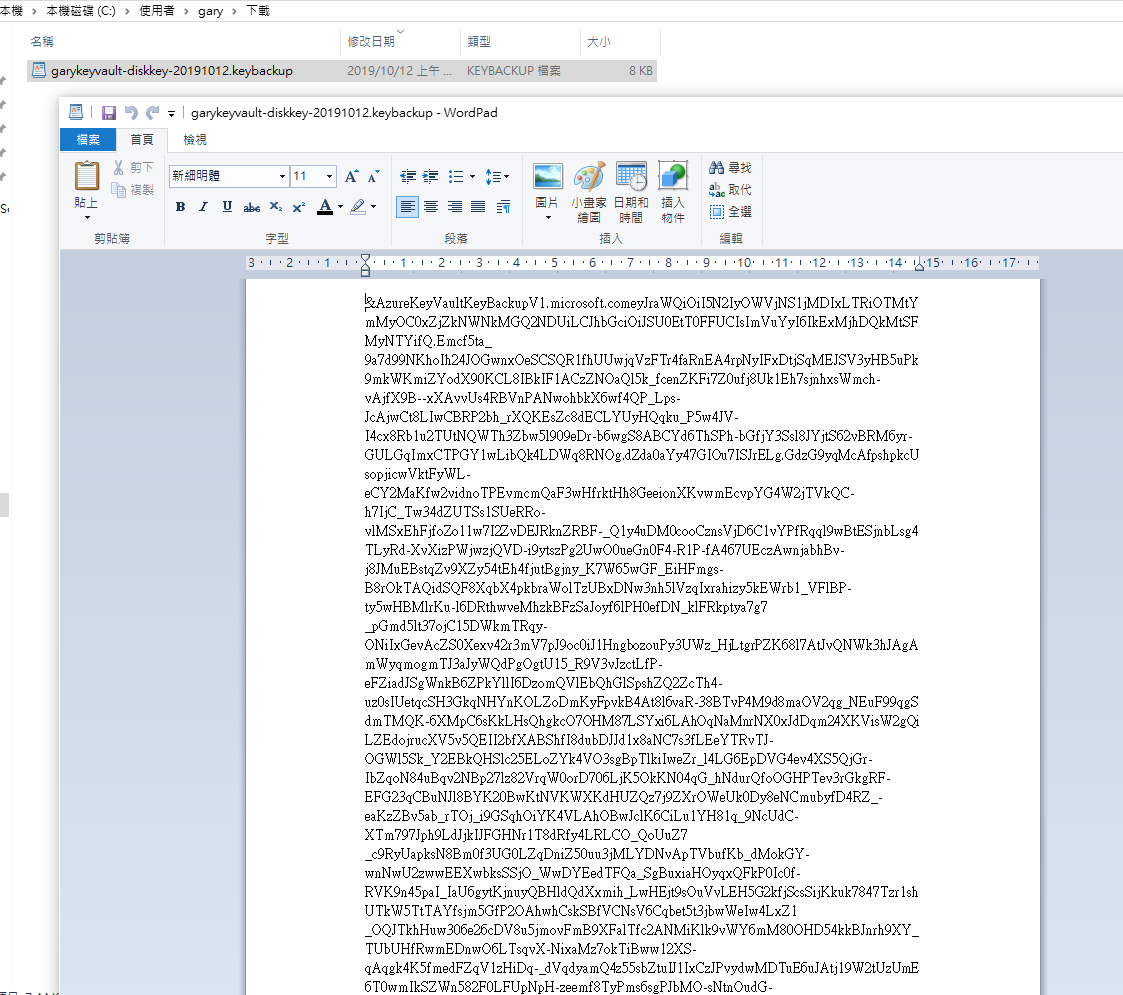

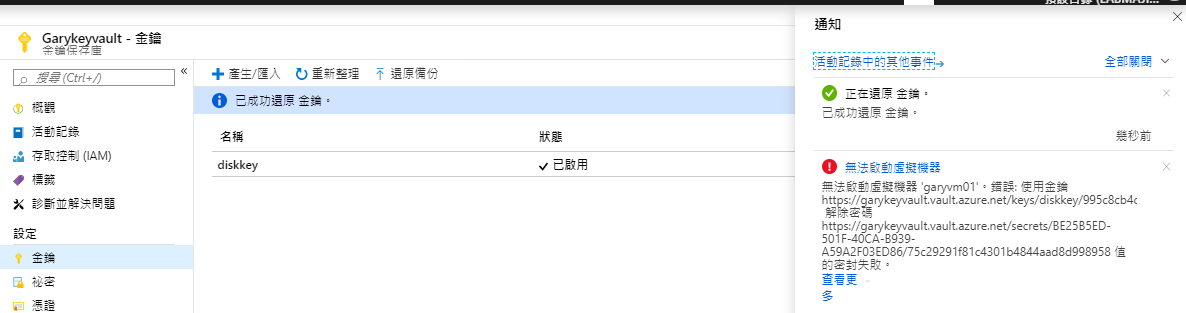

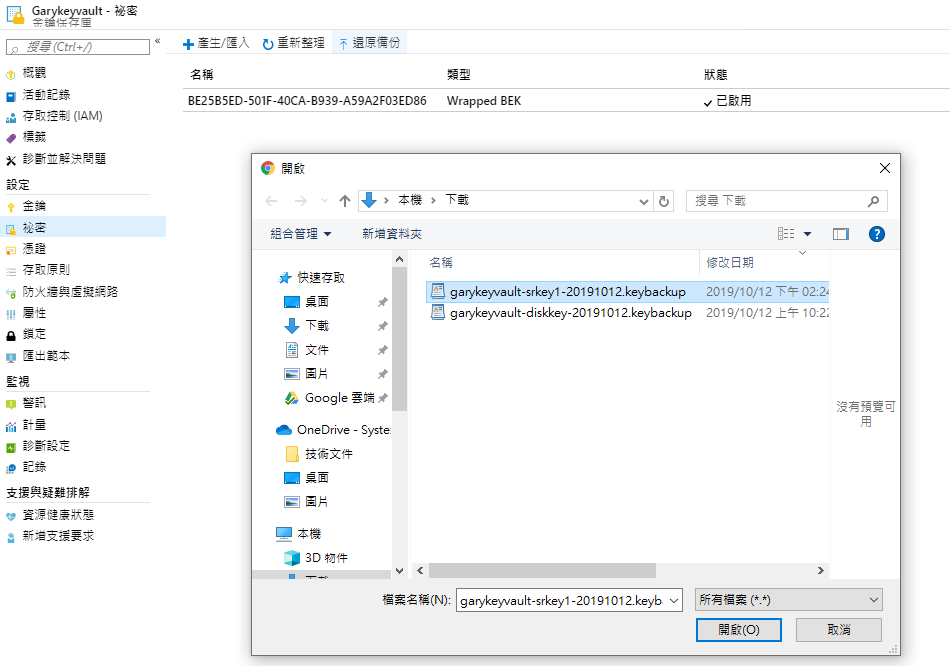

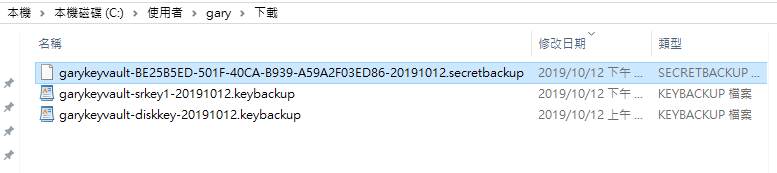

圖12. 剛剛另外把備份儲存體Key嘗試做還原

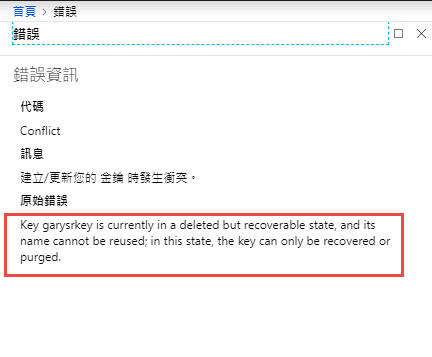

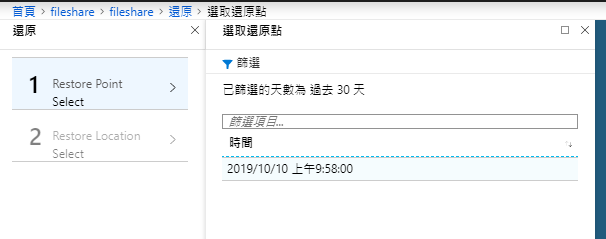

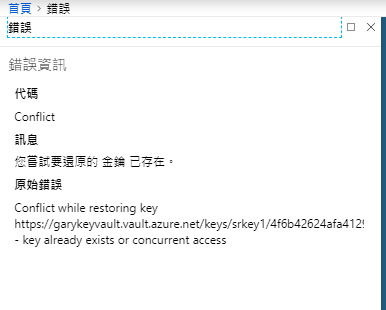

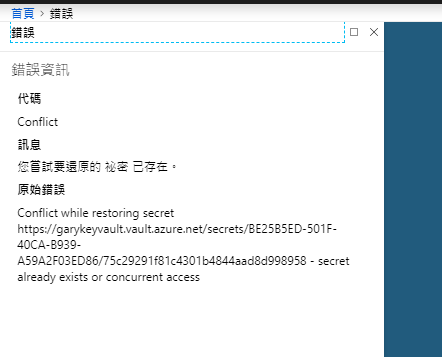

圖13. 不過又顯示衝突提示已存在

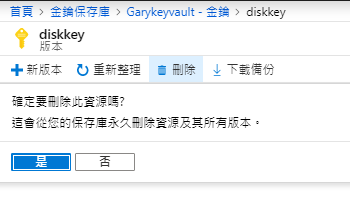

圖14.以為是因為已有一組秘鑰故需要先行移除後才能再還原其他組

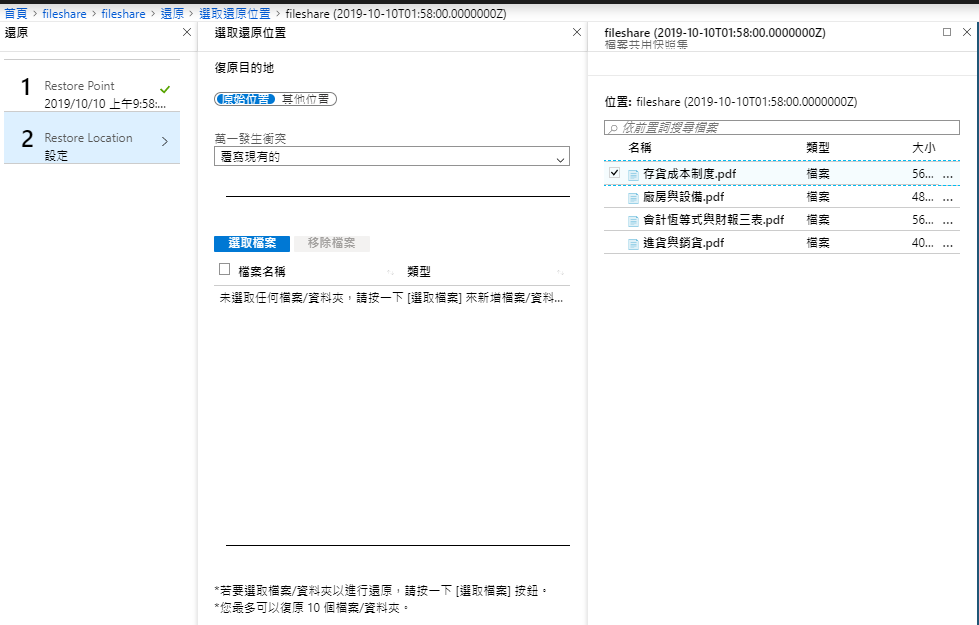

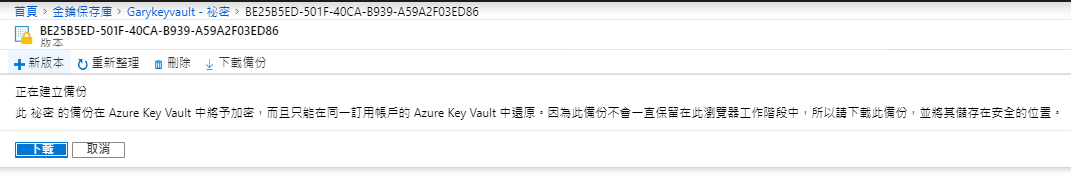

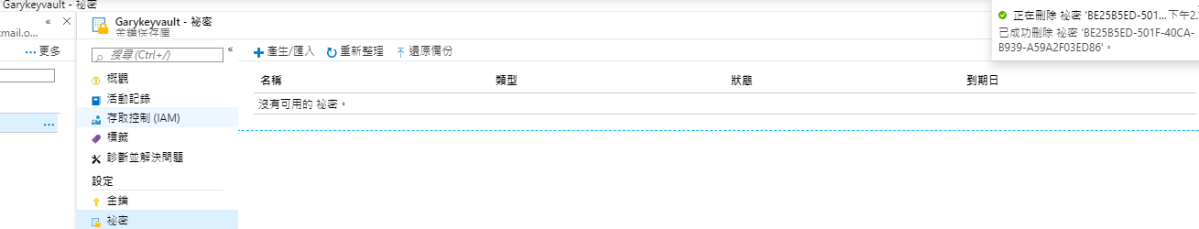

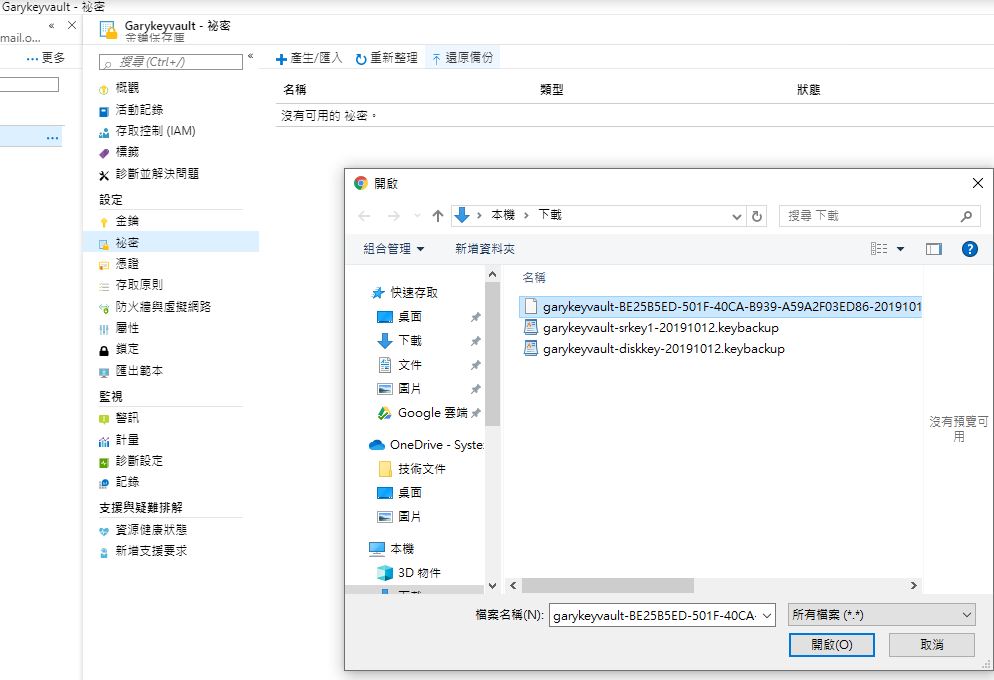

圖15. 秘鑰也移除了

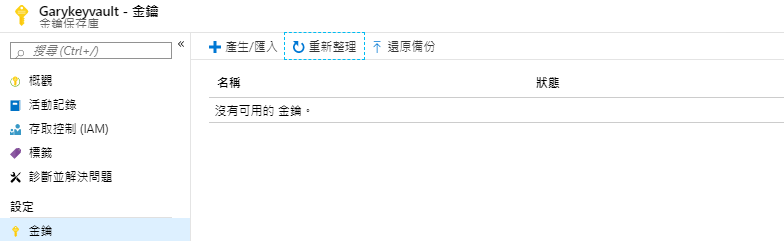

圖16. 還原剛剛備份下來的儲存金鑰

圖17. 還是提示衝突

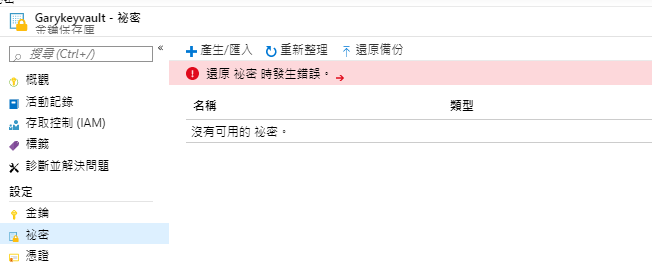

圖18. 還原回剛剛的秘鑰

圖19. 還是失敗…..

圖20. 一樣是衝突,不動還好一動都掛了....我要再研究研究@@