前言

https://ithelp.ithome.com.tw/articles/10214093

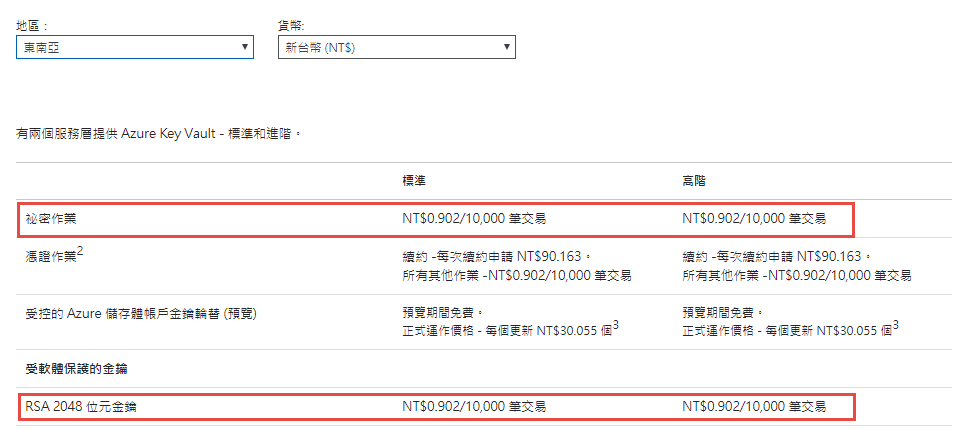

成本評估

Azure Static Data Encryption 依下列定價面向計費:

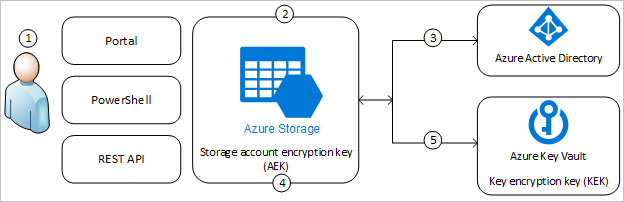

服務架構

以下圖中簡述其流程:

- Key Vault Administrator 將加密金鑰權限委派授予給儲存體的受控識別。

- Azure Storage Administrator 用儲存體上的客戶管理金鑰來加密。

- Azure 會用與儲存體帳戶相關受控識別透過 Azure AD 來驗證 Key Vault 存取權。

- Azure 儲存體會將帳戶加密金鑰裝在 Key Vault 中。

- 讀寫過程 Azure 儲存會將要求送至 Key Vault 來作加解密作業。

簡易實測環境

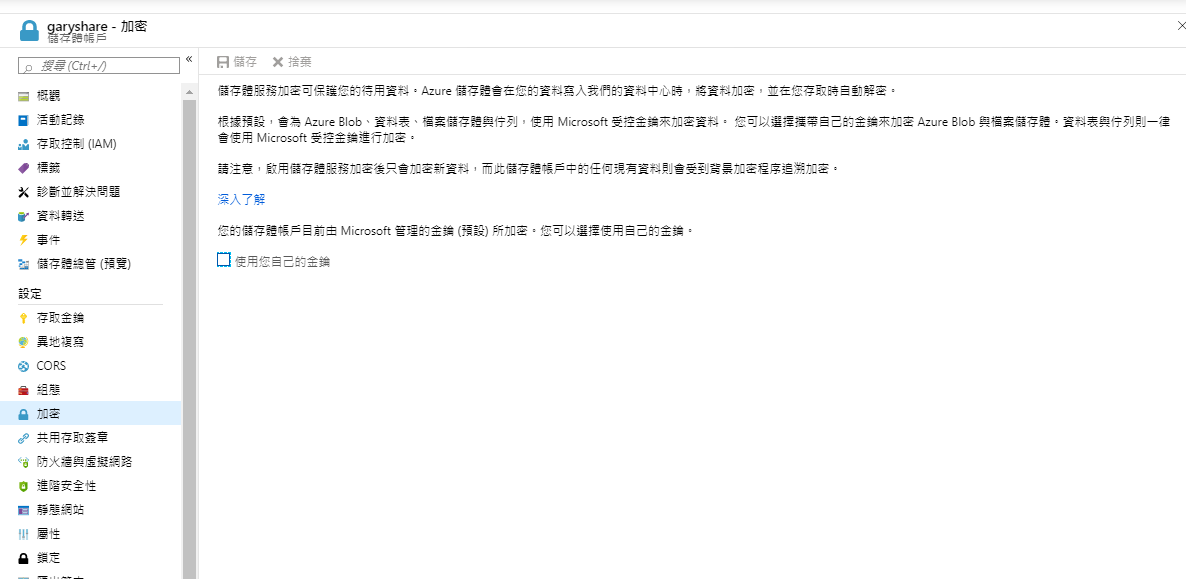

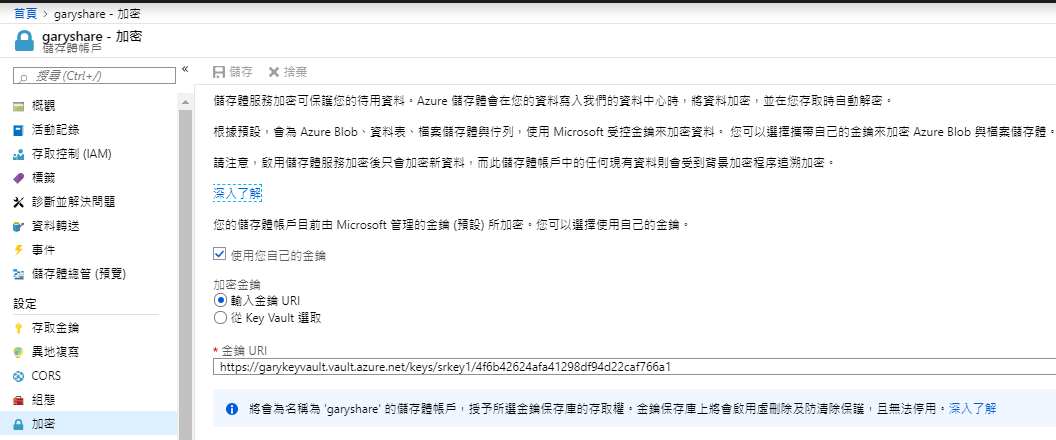

圖1. 對指定的儲存體來作個加密,預設是沒有加密狀態的

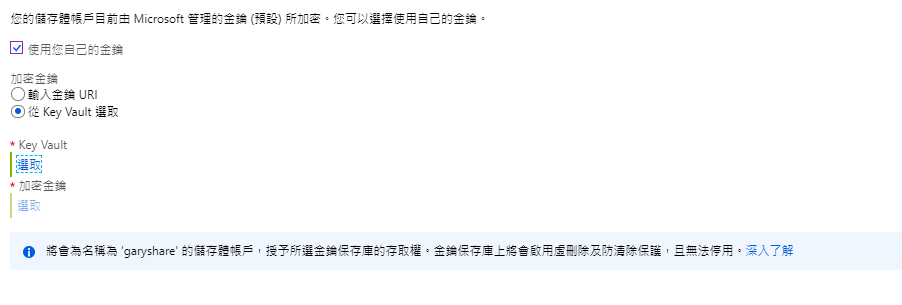

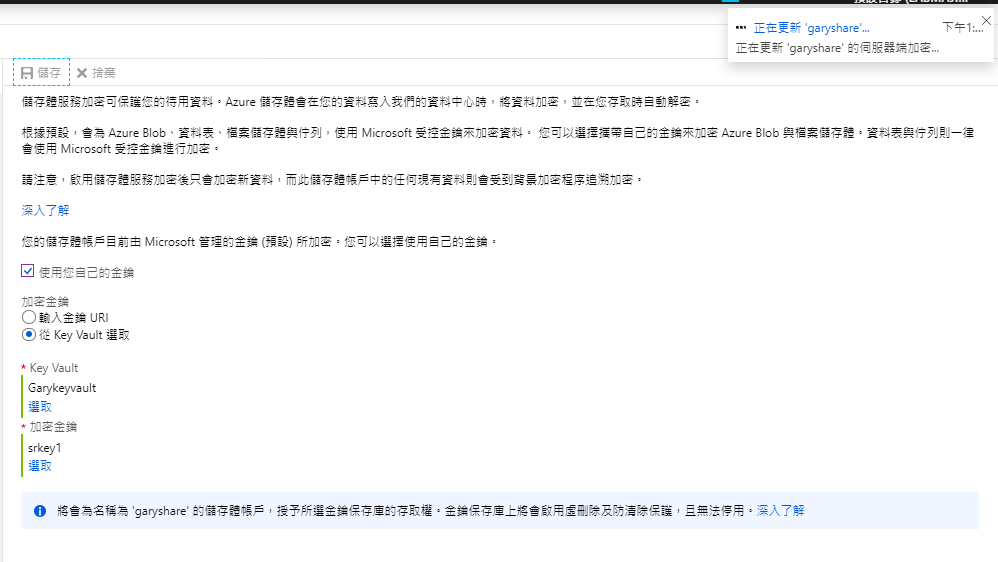

圖2. 一樣透過金鑰保存庫

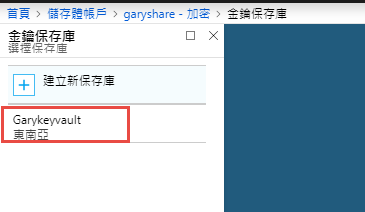

圖3. 選擇已有的保存庫

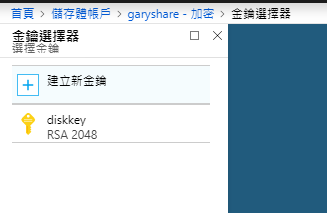

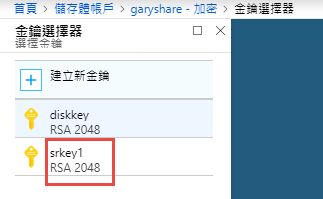

圖4. 其實Key是可以共用在不同服務的,但正式環境其實還是要作功用上的區隔以避免Key遺失全掛以及未來好的管理規範

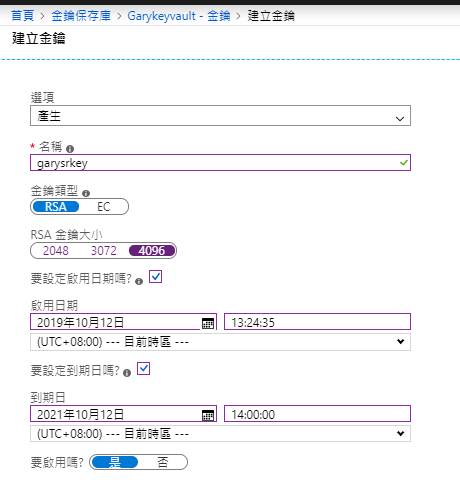

圖5. 來個4096的加密層級吧!~

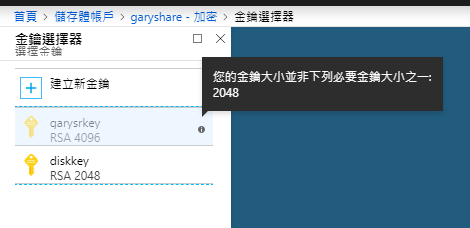

圖6. 選擇好剛剛建立好的Key發現原來還是只能2048

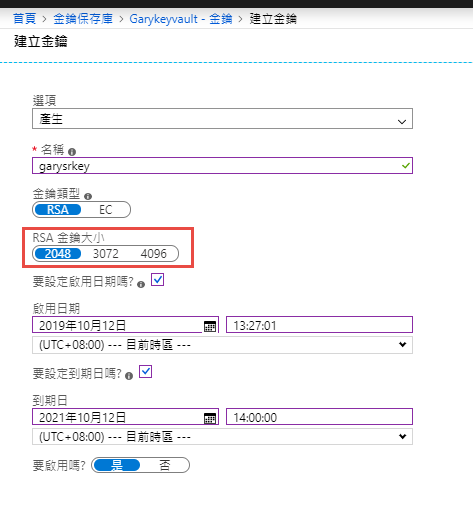

圖7. 只好剛剛砍掉在重建一次

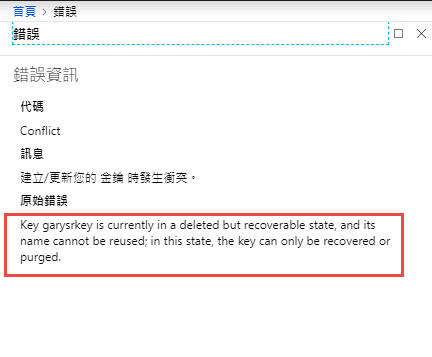

圖8. 又失敗…..

圖9. 原來的名稱背景作業還在只是介面不見所以一直名稱衝突

圖10. 不想等了,換個名稱後就可以選到Key了,真是一坡三折

圖11. 儲存加密開始

圖12. 加密完成喽!也產生了一串Key URL 以供未來AP串接之用

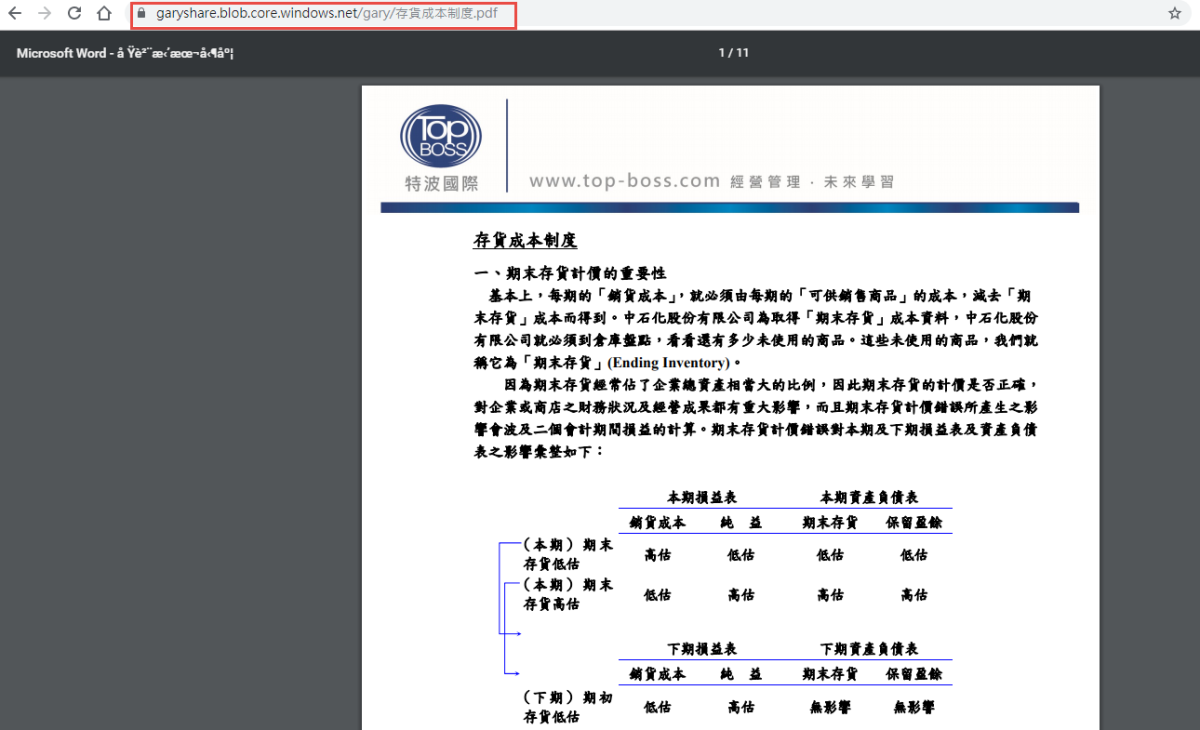

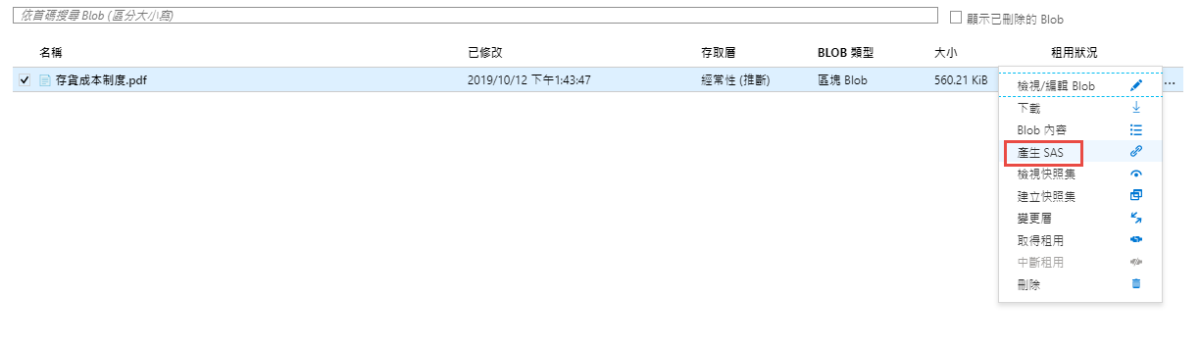

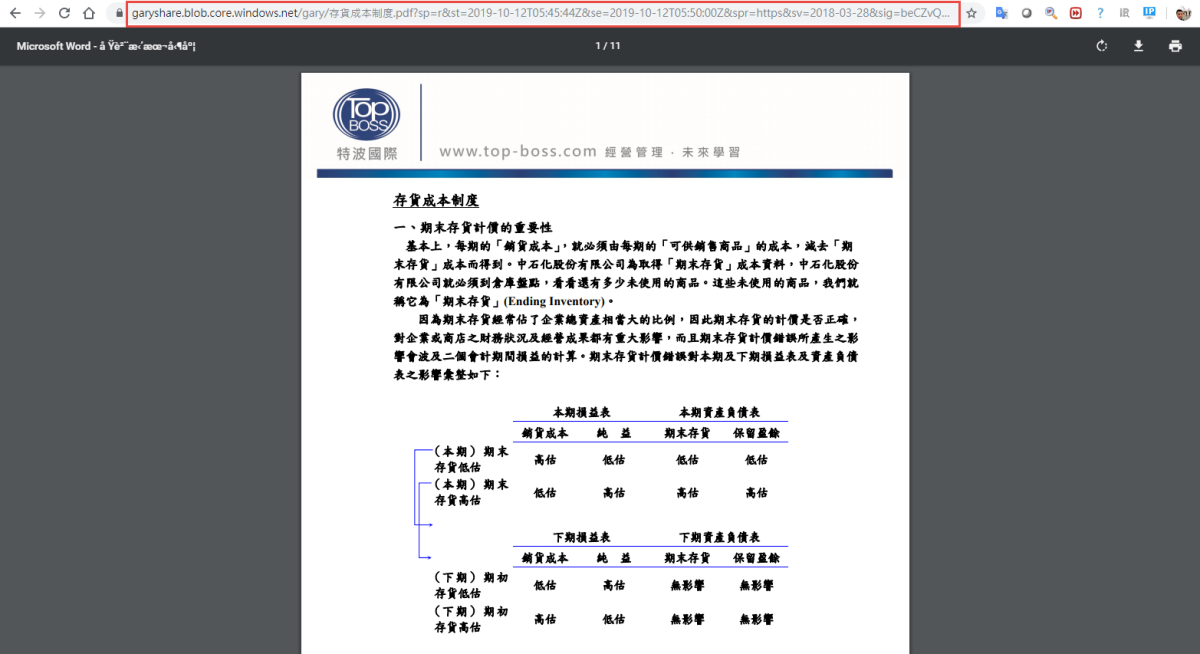

圖13. 以下是公開儲存體上的PDF供人線上閱讀

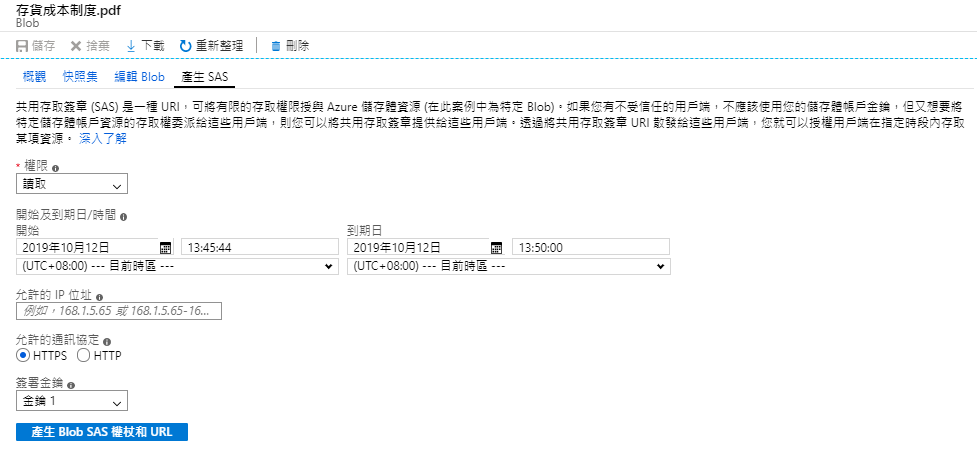

圖14. 但為了安全性其實還是要有時效性的,建立SAS簽章

圖15. 就這短短的五分鐘吧!

圖16. 建立後有下面的SAS URL

圖17. 存取沒有問題

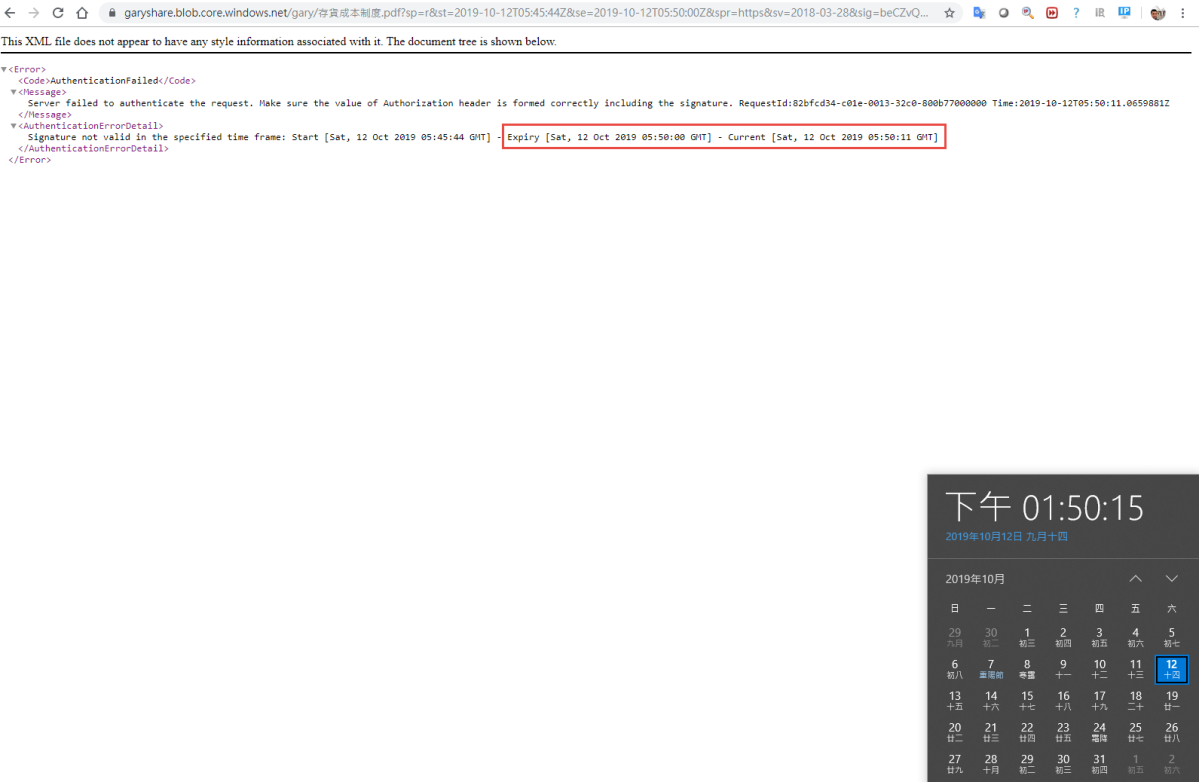

圖18. 剛好超過13:50,馬上因為時效性已過故此URL已經失效以提高安全性